[ad_1]

L’équipe de développement de NextGen Gallery a corrigé deux graves vulnérabilités CSRF pour protéger les sites contre les attaques potentielles de prise de contrôle.

NextGen Gallery, un plugin WordPress utilisé pour créer des galeries d’images, compte actuellement plus de 800 000 installations actives, faisant de cette mise à jour de sécurité une priorité absolue pour tous les propriétaires de sites qui l’ont installée.

Injection de porte dérobée et reprise de site

Les deux vulnérabilités de sécurité de NextGEN Gallery sont jugées de gravité élevée et critique par l’équipe Threat Intelligence de Wordfence qui les a découvertes.

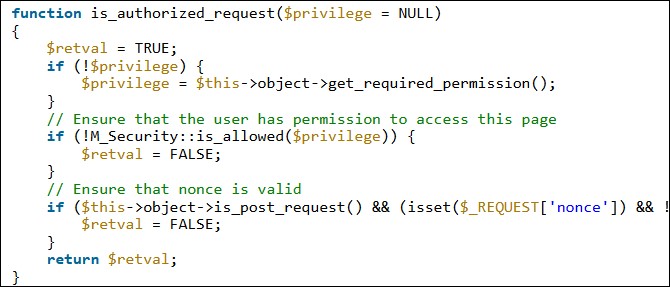

Ces deux bogues sont des bogues CSRF (Cross-Site Request Forgery) qui, dans le cas de la vulnérabilité critique suivie comme CVE-2020-35942, peuvent conduire à des attaques de type Reflected Cross-Site Scripting (XSS) et d’exécution de code à distance (RCE) via téléchargement de fichiers ou inclusion de fichiers locaux (LFI).

Les attaquants peuvent exploiter ces failles de sécurité en incitant les administrateurs WordPress à cliquer sur des liens ou des pièces jointes spécialement conçus pour exécuter du code malveillant dans leurs navigateurs.

Heureusement, « [t]son attaque nécessiterait probablement un certain degré d’ingénierie sociale, car un attaquant devrait inciter un administrateur à cliquer sur un lien qui soumettait des demandes spécialement conçues pour effectuer ces actions », a déclaré Ram Gall, analyste des menaces de Wordfence.

Après une exploitation réussie, les vulnérabilités peuvent permettre aux pirates de configurer des redirections malveillantes, d’injecter du spam, d’abuser des sites compromis pour le phishing et, finalement, de prendre complètement le contrôle des sites.

Comme Gall l’explique en outre, « une fois qu’un attaquant a réalisé l’exécution de code à distance sur un site Web, il a effectivement pris le contrôle de ce site ».

Cependant, XSS peut également être utilisé pour prendre le contrôle de sites si l’attaquant trompe les administrateurs connectés pour visiter des pages exécutant des scripts malveillants ou, comme le montrent les attaques ciblant les vulnérabilités XSS, il peut également être utilisé pour injecter des portes dérobées sur des sites compromis.

Plus de 530000 sites toujours exposés aux attaques

«Au départ, nous …

Voir la source de cette publication

[ad_2]