[ad_1]

Des chercheurs en sécurité ont découvert un nouveau malware appelé SkinnyBoy qui a été utilisé dans des campagnes de spear-phishing attribuées au groupe de piratage russophone APT28.

L’acteur menaçant, également connu sous le nom de Fancy Bear, Sednit, Sofacy, Strontium ou PwnStorm, a utilisé SkinnyBoy dans des attaques visant des institutions militaires et gouvernementales plus tôt cette année.

Tactiques classiques, nouvel outil

SkinnyBoy est destiné à une étape intermédiaire de l’attaque, à collecter des informations sur la victime et à récupérer la prochaine charge utile du serveur de commande et de contrôle (C2).

Selon la société de recherche sur les menaces Cluster25, APT28 a probablement lancé cette campagne début mars, en se concentrant sur les ministères des Affaires étrangères, les ambassades, l’industrie de la défense et le secteur militaire.

De nombreuses victimes se trouvent dans l’Union européenne, mais les chercheurs ont déclaré à BleepingComputer que l’activité pourrait également avoir eu un impact sur des organisations aux États-Unis.

SkinnyBoy est livré via un document Microsoft Word associé à une macro qui extrait un fichier DLL agissant comme un téléchargeur de logiciels malveillants.

Le leurre est un message avec une invitation falsifiée à un événement scientifique international organisé en Espagne à la fin du mois de juillet.

L’ouverture de l’invitation déclenche la chaîne d’infection, qui commence par l’extraction d’une DLL qui récupère le compte-gouttes SkinnyBoy (tpd1.exe), un fichier malveillant qui télécharge la charge utile principale.

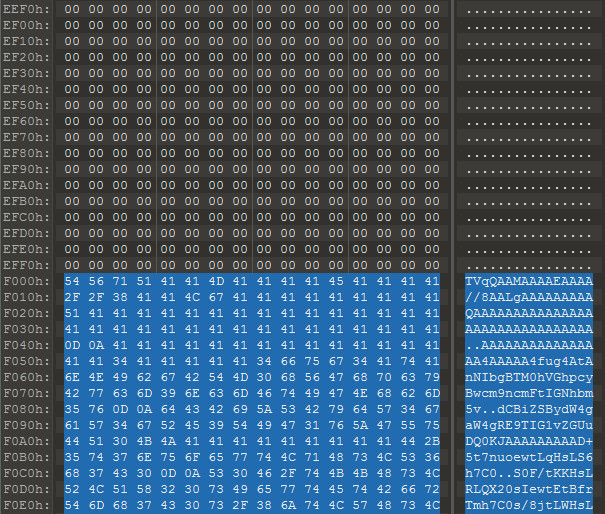

Une fois sur le système, le compte-gouttes établit la persistance et se déplace pour extraire la charge utile suivante, qui est encodée au format Base64 et ajoutée en superposition du fichier exécutable.

Cette charge utile se supprime après avoir extrait deux fichiers sur le système compromis :

- C:Users%username%AppDataLocaldevtmrn.exe (2a652721243f29e82bdf57b565208c59937bbb6af4ab51e7b6ba7ed270ea6bce)

- C:Users%username%AppDataLocalMicrosoftTerminalServerClientTermSrvClt.dll (ae0bc3358fef0ca2a103e694aa556f55a3fed4e98ba57d16f5ae7ad4ad583698)

Pour garder un…

Voir la source de cette publication

[ad_2]