[ad_1]

Un botnet de cryptomining récemment découvert recherche activement les serveurs d’entreprise Windows et Linux vulnérables et les infecte avec les charges utiles des logiciels malveillants Monero (XMRig) mineurs et auto-diffuseurs.

Repéré pour la première fois par les chercheurs en sécurité d’Alibaba Cloud (Aliyun) en février (qui l’a surnommé Sysrv-bonjour) et actif depuis décembre 2020, le botnet a également atterri sur les radars des chercheurs de Lacework Labs et de Juniper Threat Labs après une augmentation d’activité en mars.

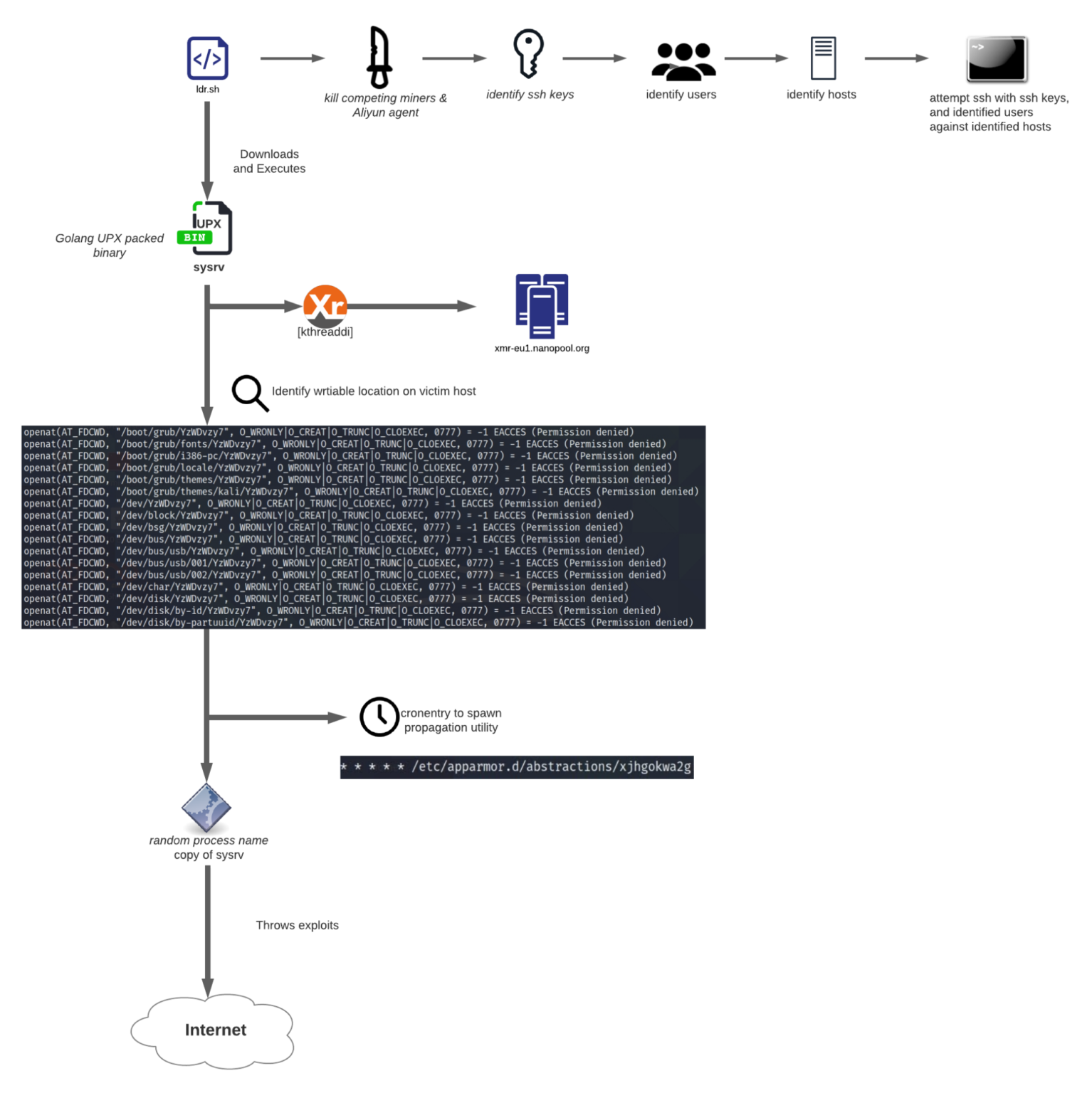

Alors qu’au début, il utilisait une architecture à plusieurs composants avec les modules mineur et ver (propagateur), le botnet a été mis à niveau pour utiliser un seul binaire capable d’extraire et de propager automatiquement le malware à d’autres appareils.

Le composant de propagateur de Sysrv-hello analyse agressivement Internet à la recherche de systèmes plus vulnérables à ajouter à son armée de robots miniers Monero avec des exploits ciblant des vulnérabilités qui lui permettent d’exécuter du code malveillant à distance.

Les attaquants « ciblent les charges de travail cloud via des vulnérabilités d’injection de code à distance / d’exécution de code à distance dans PHPUnit, Apache Solar, Confluence, Laravel, JBoss, Jira, Sonatype, Oracle WebLogic et Apache Struts pour obtenir un accès initial », a découvert Lacework.

Après avoir piraté un serveur et tué des mineurs de crypto-monnaie concurrents, le malware se propage également sur le réseau lors d’attaques par force brute à l’aide de clés privées SSH collectées à divers endroits sur des serveurs infectés.

« Le mouvement latéral est effectué via les clés SSH disponibles sur la machine victime et les hôtes identifiés à partir des fichiers d’historique bash, des fichiers de configuration ssh et des fichiers known_hosts », a ajouté Lacework.

Vulnérabilités ciblées par Sysrv-hello

Après la montée en flèche de l’activité du botnet en mars, Juniper a identifié six vulnérabilités exploitées par des échantillons de logiciels malveillants collectés lors d’attaques actives:

- Mongo Express RCE (CVE-2019-10758)

- XML-RPC (CVE-2017-11610)

- Saltstack RCE …

Voir la source de cette publication

[ad_2]