[ad_1]

Les chercheurs en sécurité ont trouvé une vulnérabilité majeure dans presque toutes les versions d’Android, qui permet aux logiciels malveillants d’imiter des applications légitimes pour voler des mots de passe d’application et d’autres données sensibles.

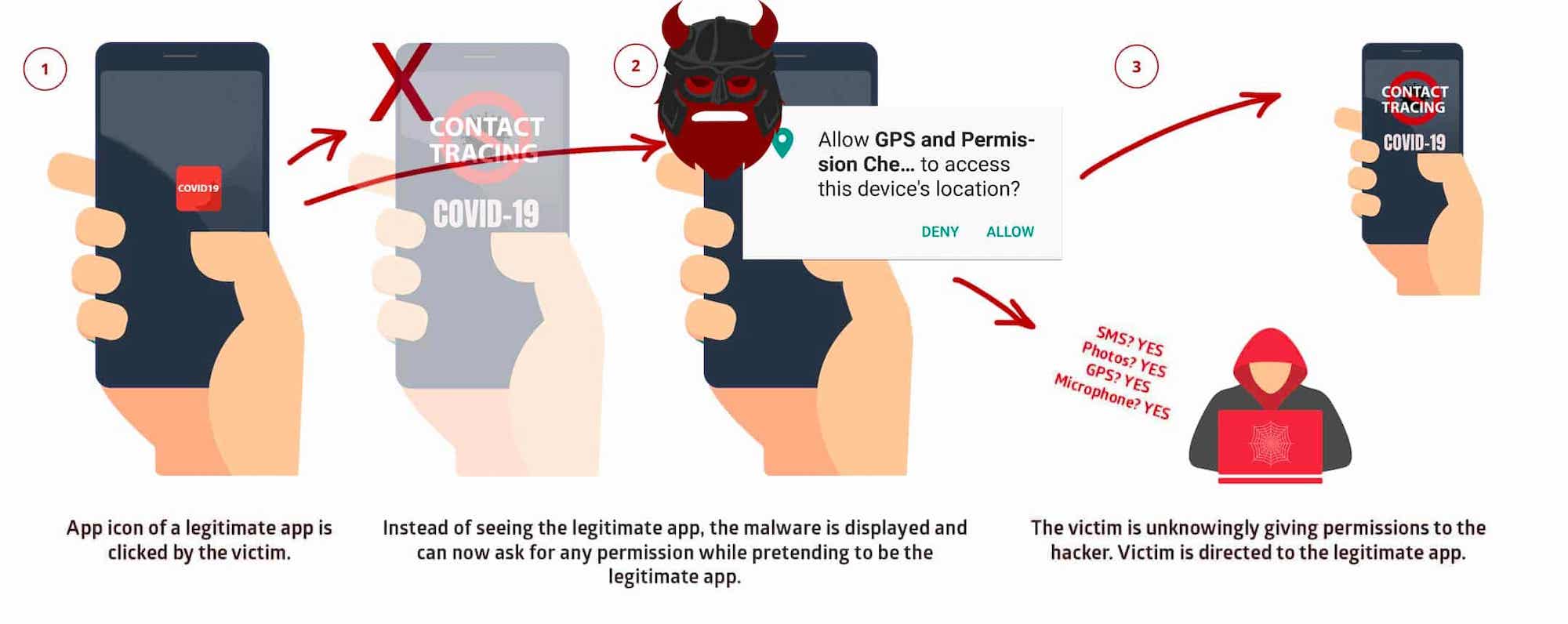

La vulnérabilité, surnommée Strandhogg 2.0 (nommé d’après le terme nordique pour une prise de contrôle hostile) affecte tous les appareils exécutant Android 9.0 et versions antérieures. Ses le «jumeau maléfique» d’un bogue antérieur du même nom, selon la firme de sécurité norvégienne Promon, qui a découvert les deux vulnérabilités à six mois d’intervalle. Strandhogg 2.0 fonctionne en incitant une victime à penser qu’elle saisit son mot de passe sur une application légitime tout en interagissant avec une superposition malveillante. Strandhogg 2.0 peut également détourner d’autres autorisations d’application pour siphonner les données utilisateur sensibles, comme les contacts, les photos et suivre la localisation en temps réel d’une victime.

Le bug serait plus dangereux que son prédécesseur, car il est «presque indétectable», a déclaré Tom Lysemose Hansen, fondateur et directeur de la technologie chez Promon, à TechCrunch.

La bonne nouvelle est que Promon a déclaré qu’il n’avait aucune preuve que des pirates informatiques avaient utilisé le bogue dans des campagnes de piratage actives. La mise en garde est qu’il n’y a «pas de bons moyens» pour détecter une attaque. Craignant que le bug ne puisse encore être utilisé par des pirates, Promon a retardé la publication des détails du bug jusqu’à ce que Google pourrait corriger la vulnérabilité «critique».

Un porte-parole de Google a déclaré à TechCrunch que la société n’avait également vu aucune preuve d’exploitation active. «Nous apprécions le travail des chercheurs et avons publié un correctif pour le problème qu’ils ont identifié.» Le porte-parole a déclaré que Google Play Protect, un service de filtrage d’applications intégré aux appareils Android, bloque les applications qui exploitent la vulnérabilité Strandhogg 2.0.

Standhogg 2.0 fonctionne en abusant du système multitâche d’Android, qui garde un œil sur chaque application récemment ouverte afin que l’utilisateur puisse rapidement basculer. Une victime devrait télécharger une application malveillante – déguisée en application normale – qui peut exploiter le Strandhogg 2.0 …

Voir la source de cette publication

[ad_2]