[ad_1]

Les attaquants ciblent des instances docker basées sur le cloud mal configurées s’exécutant sur des distributions Linux avec un brin indétectable de logiciels malveillants.

Surnommé Doki, le volet malware fait partie de la campagne Ngrok Cryptominer Botnet, active depuis au moins 2018.

Ce qui rend Doki particulièrement intéressant, c’est son comportement dynamique concernant la façon dont il se connecte à son infrastructure de commande et de contrôle (C2).

Au lieu de s’appuyer sur un domaine particulier ou un ensemble d’adresses IP malveillantes, Doki utilise des services DNS dynamiques tels que DynDNS. Combiné à un algorithme de génération de domaine (DGA) unique basé sur la blockchain, il peut générer et localiser l’adresse de son serveur C2 en temps réel et « phone home ».

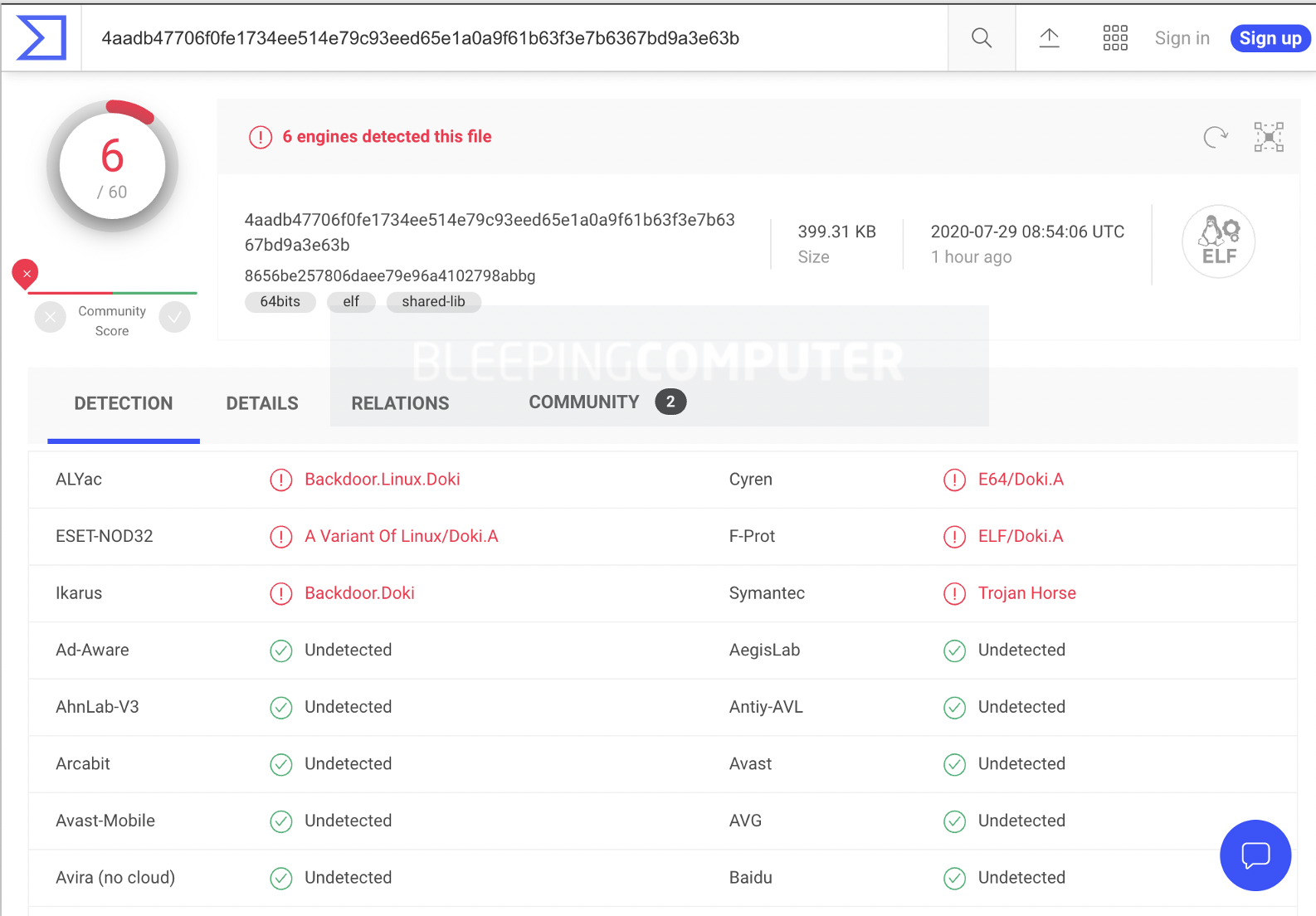

Le comportement du malware est si furtif qu’il n’a pas été détecté pendant sur six mois bien qu’il ait été soumis au moteur d’analyse des malwares, VirusTotal, le 14 janvier 2020, comme le montre un nouveau rapport Intezer.

Même aujourd’hui, comme l’observe BleepingComputer, seuls six moteurs antivirus marquent cet échantillon comme malveillant, selon VirusTotal:

Source: BleepingComputer

Mécanique d’attaque

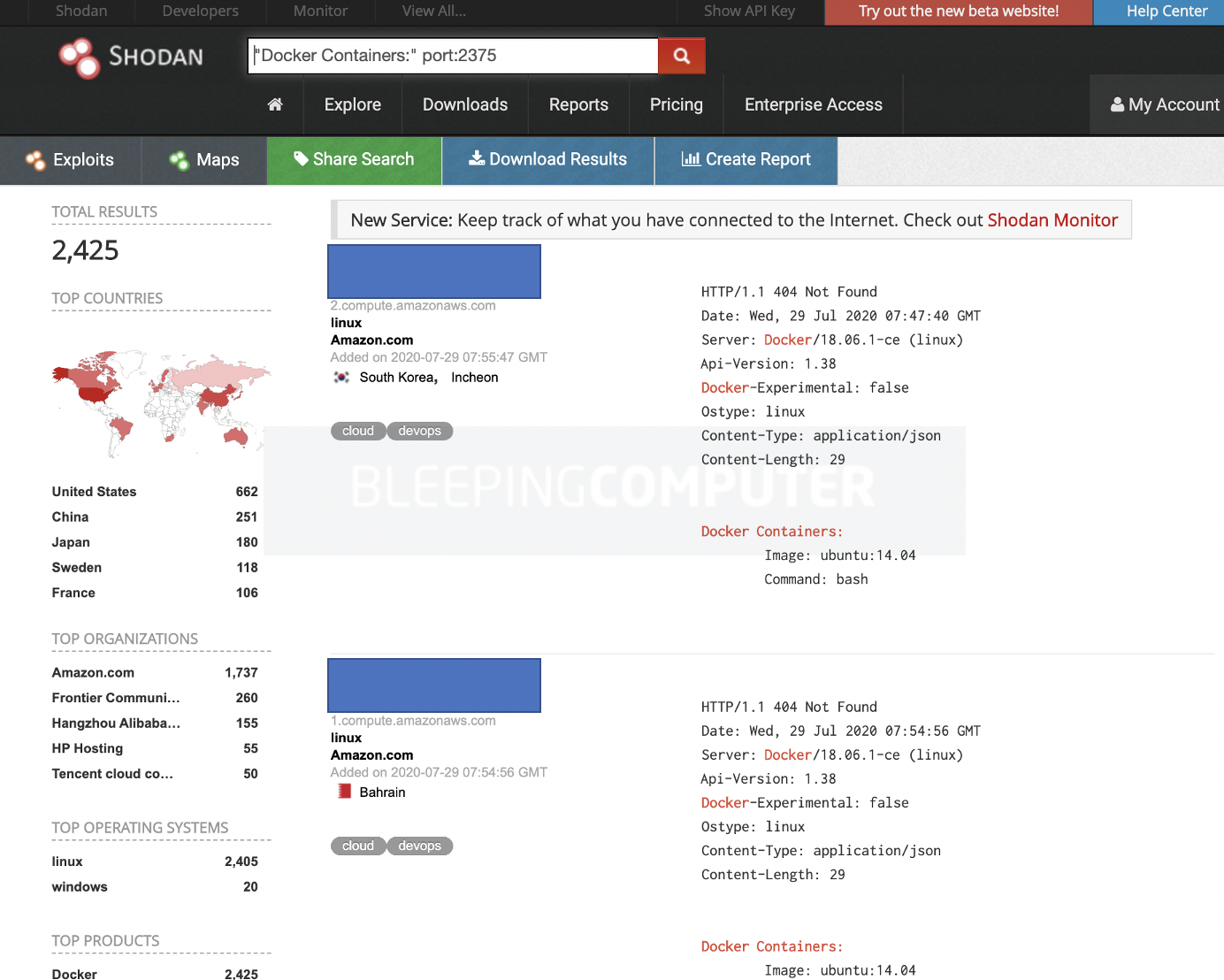

Pour mener leur campagne, les acteurs de la menace recherchent activement les instances cloud Docker accessibles sur Internet. À ce jour, Shodan révèle à lui seul plus de 2400 instances de ce type exécutant Linux sur l’infrastructure Amazon AWS.

Cela ne signifie pas nécessairement que tous ces environnements cloud conteneurisés sont vulnérables, mais un exemple de cas où des regards indiscrets pourraient chercher à identifier leurs victimes.

(Paquet source: BleepingComputer)

Une fois que les ports d’API Docker accessibles au public ont été identifiés, les attaquants commencent à générer leurs instances cloud sur ces environnements et éventuellement à supprimer les existantes.

Une image légitime « alpine-curl » est utilisée par les attaquants pour configurer leurs instances puis exécuter un code malveillant …

Voir la source de cette publication

[ad_2]