[ad_1]

Une vulnérabilité zero-day d’Internet Explorer a été découverte, utilisée lors d’attaques nord-coréennes récentes contre des chercheurs en sécurité et vulnérabilité.

Le mois dernier, Google a révélé que le groupe de piratage public nord-coréen, connu sous le nom de Lazarus, menait des attaques d’ingénierie sociale contre des chercheurs en sécurité.

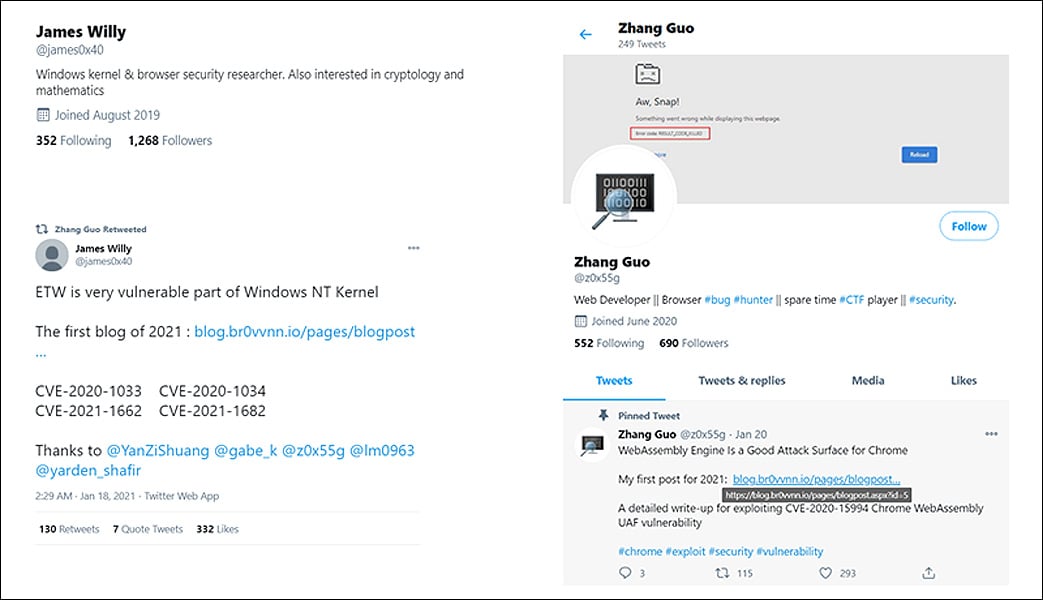

Pour effectuer leurs attaques, les acteurs de la menace ont créé des personnages élaborés de «chercheurs en sécurité» en ligne qui utiliseraient ensuite les médias sociaux pour contacter des chercheurs en sécurité bien connus afin de collaborer sur la vulnérabilité et d’exploiter le développement.

Dans le cadre de cette collaboration, les attaquants ont envoyé des projets Visual Studio malveillants et des liens vers des sites Web hébergeant des kits d’exploitation qui installeraient des backdoors sur les ordinateurs du chercheur.

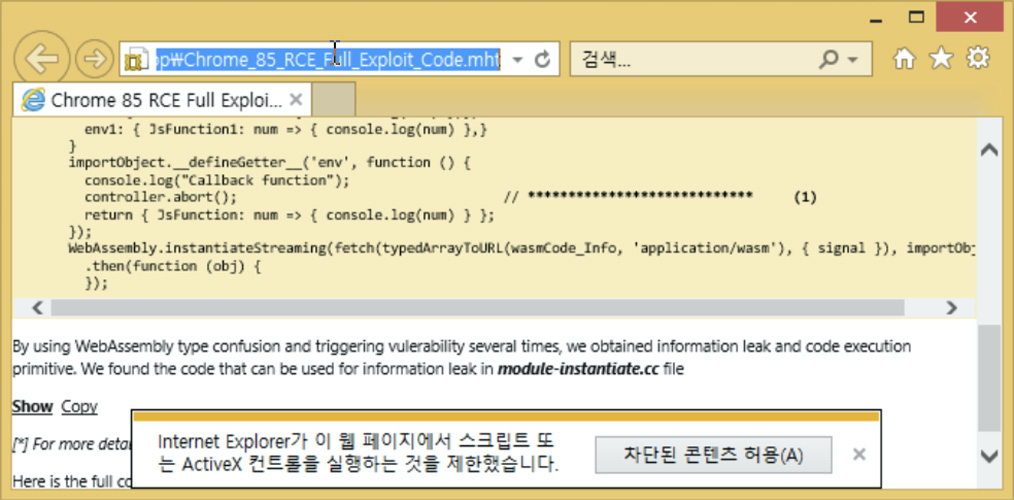

Microsoft a également signalé avoir suivi l’attaque et vu Lazarus envoyer des fichiers MHTML à des chercheurs contenant du javascript malveillant. Au moment de leur enquête, le serveur de commande et de contrôle était en panne et Microsoft n’a pas pu enquêter sur d’autres charges utiles.

Internet Explorer zero-day utilisé dans les attaques

Aujourd’hui, la société sud-coréenne de cybersécurité ENKI a rapporté que Lazarus avait ciblé des chercheurs en sécurité de son équipe dans cette campagne d’ingénierie sociale.

Alors qu’ils déclarent que les attaques ont échoué, ils ont analysé les charges utiles téléchargées par le fichier MHT et ont découvert qu’il contenait un exploit pour une vulnérabilité zero-day d’Internet Explorer.

Un fichier MHT / MHTML, également appelé HTML MIME, est un format de fichier spécial utilisé par Internet Explorer pour stocker une page Web et ses ressources dans un seul fichier d’archive.

Le fichier MHT s’appelait «Chrome_85_RCE_Full_Exploit_Code.mht» et contenait prétendument un exploit d’exécution de code à distance Chrome 85.

Lorsqu’un fichier MHT / MHTML est ouvert, Internet Explorer sera automatiquement utilisé pour lire le fichier. Si l’exécution du script était autorisée, ENKI dit que du javascript malveillant …

Voir la source de cette publication

[ad_2]