[ad_1]

Une vulnérabilité non corrigée dans un logiciel qui redirige les périphériques USB locaux vers un système distant pourrait aider les attaquants à élever les privilèges sur une machine cible en ajoutant de faux périphériques.

La faille est identifiée comme CVE-2020-9332 et réside dans le pilote de bus pour «USB for Remote Desktop» développé par FabulaTech. La société possède une liste de clients impressionnante avec des organisations de haut niveau dans divers secteurs.

Parmi eux, Google, Microsoft, Texas Instruments, BMW, MasterCard, NASA, Reuters, Intel, Chevron, Shell, Raytheon, Xerox, Harvard, General Electric et Raiffeisen Bank.

Routine précaire

Après avoir remarqué une «activité bizarre» du noyau sur les ordinateurs de certains clients exécutant le logiciel FabulaTech, la société de cybersécurité SentinelOne a décidé d’enquêter et de s’attaquer à la racine du problème.

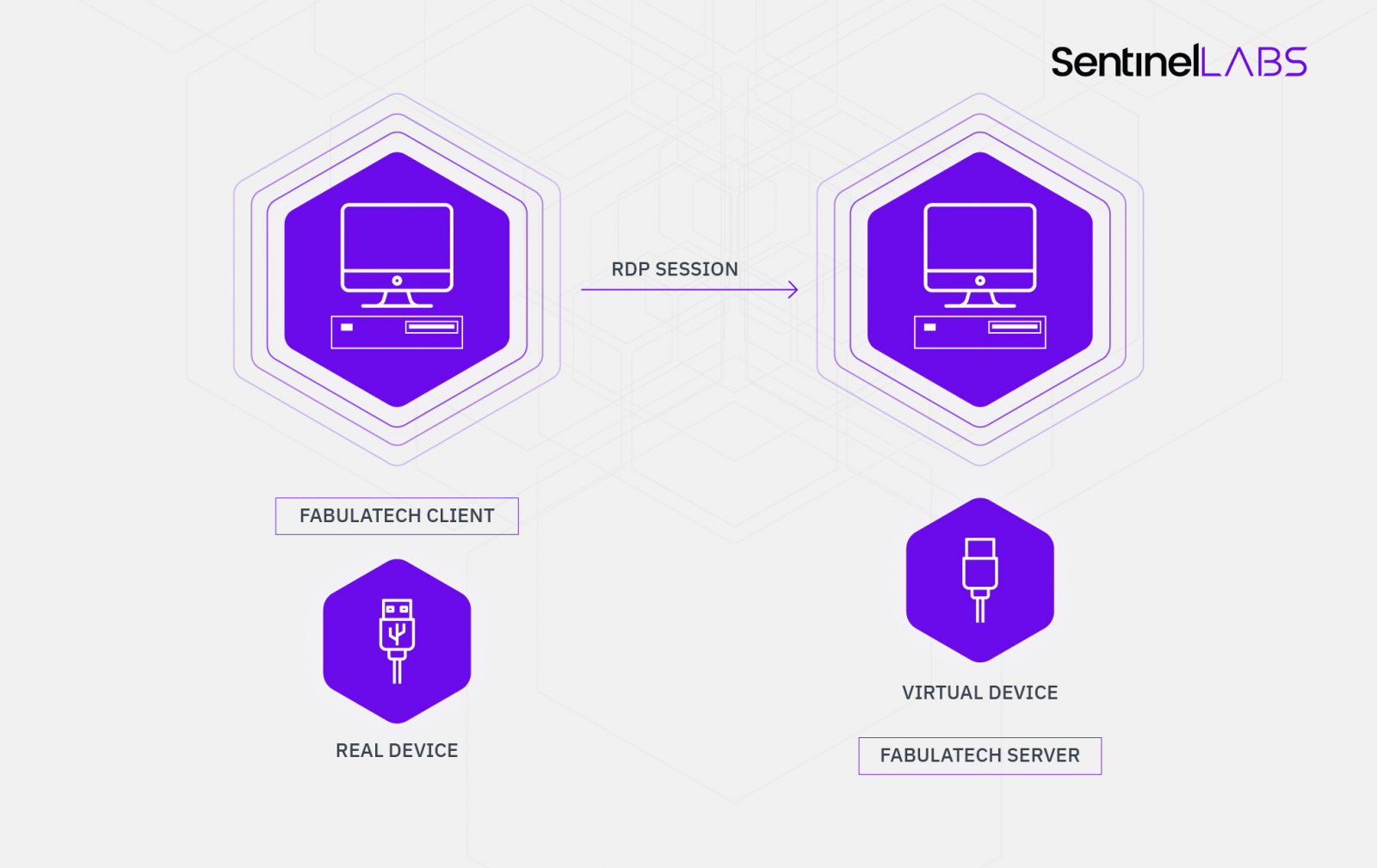

La façon dont les solutions de redirection USB fonctionnent pour faire apparaître les périphériques USB sur le réseau comme s’ils étaient connectés à l’ordinateur local est via un logiciel côté client / serveur.

Les informations sur le périphérique redirigé collectées par le logiciel côté client sont envoyées au serveur exécuté sur la machine distante. À l’aide d’un pilote de bus, le serveur crée et demande à un objet virtuel de répéter toutes les communications d’entrée-sortie à partir du périphérique réel.

De cette façon, le système d’exploitation (OS) sur le système distant est trompé pour croire qu’un véritable périphérique USB est connecté.

Les chercheurs de SentinelOne ont découvert que le chauffeur de bus de FabulaTech appelait la routine IoCreateDevice non sécurisée qui n’a pas de contrôles de sécurité pour bloquer l’accès aux entités moins privilégiées.

«En règle générale, les pilotes protègent leurs objets de périphérique soit en ajoutant un descripteur de sécurité qui restreint l’accès au système et aux administrateurs uniquement, soit en appliquant des contrôles de sécurité dans le pilote lui-même» – SentinelOne

Étant donné que le pilote de FabulaTech appelle la routine IoCreateDevice, cela permet à un utilisateur non privilégié d’ajouter et de contrôler un logiciel …

Voir la source de cette publication

[ad_2]