[ad_1]

Les acteurs de la menace abusent de Microsoft Build Engine (MSBuild) pour déployer des outils d’accès à distance (RAT) et des logiciels malveillants voleurs d’informations sans fichier dans le cadre d’une campagne en cours.

MSBuild (msbuild.exe) est une plate-forme de développement Microsoft légitime et open source, similaire à l’utilitaire de création Unix, pour la création d’applications.

Cet outil de développement peut créer des applications sur n’importe quel système Windows s’il est fourni avec un fichier de projet de schéma XML lui indiquant comment automatiser le processus de construction (compilation, empaquetage, test et déploiement).

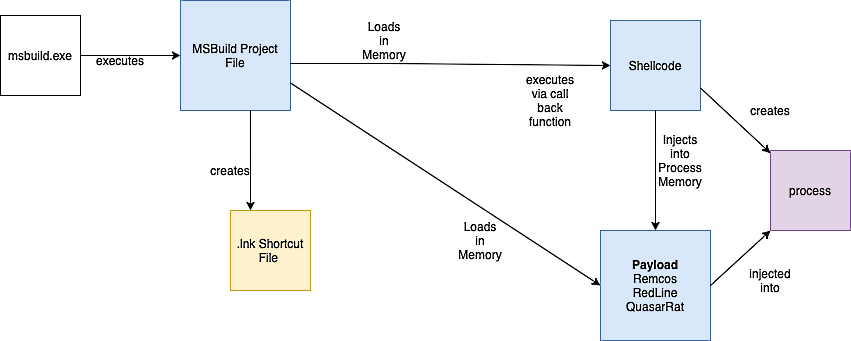

Comme l’a observé l’équipe de recherche sur les menaces d’Anomali, les fichiers de projet MSBuild malveillants livrés dans cette campagne regroupaient des exécutables codés et un shellcode les acteurs de la menace utilisés pour injecter les charges utiles finales dans la mémoire des processus nouvellement générés.

« Bien que nous n’ayons pas pu déterminer la méthode de distribution des fichiers .proj, l’objectif de ces fichiers était d’exécuter Remcos ou RedLine Stealer », ont déclaré Tara Gould et Gage Mele, analystes du renseignement d’Anomali.

Concentré sur le vol d’informations d’identification et d’autres informations sensibles

Les attaquants ont commencé à pousser les charges utiles Remcos RAT, Quasar RAT et RedLine Stealer sur les ordinateurs de leurs victimes le mois dernier lors d’attaques toujours actives mardi, deux jours avant qu’Anomali ne dévoile ses recherches.

Une fois les RAT installés sur un système ciblé, ils peuvent être utilisés pour récupérer les frappes au clavier, les informations d’identification et les instantanés d’écran, désactiver les logiciels anti-malware, gagner en persistance et prendre entièrement en charge les appareils à distance.

Sur les ordinateurs sur lesquels les attaquants ont déployé le voleur d’informations, le logiciel malveillant recherchera les navigateurs Web, les applications de messagerie et les logiciels VPN et de crypto-monnaie pour voler les informations d’identification des utilisateurs.

RedLine peut également collecter et exfiltrer les informations système, les cookies et les informations de portefeuille cryptographique à partir des fichiers de configuration et des données d’applications stockées sur les appareils des victimes.

Logiciel malveillant sans fichier …

Voir la source de cette publication

[ad_2]