[ad_1]

Microsoft a mis en garde contre un nombre croissant d’attaques de phishing par consentement (aka OAuth phishing) ciblant les travailleurs distants au cours des derniers mois, a appris BleepingComputer.

Ces attaques faisaient partie de deux campagnes qui se sont déroulées entre septembre et décembre 2020, ciblant les victimes en plusieurs vagues récurrentes.

L’une des deux campagnes d’attaque ciblait spécifiquement les victimes hispanophones ayant des liens OAuth et des leurres se faisant passer pour le service de l’administration fiscale mexicaine – Servicio de Administración Tributaria (SAT) – à deux reprises, en septembre et octobre.

L’activité de hameçonnage du deuxième a augmenté à plusieurs reprises entre octobre et décembre, crachant des leurres financiers ciblant les «équipes d’investissement» des organisations.

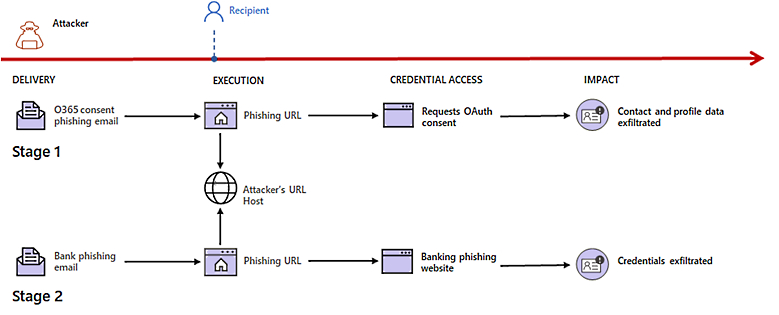

Les acteurs de la menace derrière ces attaques ont abusé des fournisseurs de services cloud ou ont utilisé des domaines précédemment compromis pour envoyer leurs e-mails de phishing. Les URL OAuth ont redirigé les victimes potentielles vers des domaines appartenant à l’attaquant pour afficher la demande d’authentification.

Microsoft a émis cet avertissement dans un avis de sécurité privé partagé avec les abonnés Microsoft Defender ATP fin janvier.

Qu’est-ce que le phishing par consentement?

L’hameçonnage par consentement (également connu sous le nom de phishing OAuth) est une variante d’attaque basée sur des applications dans laquelle les attaquants tentent de tromper des cibles pour qu’elles fournissent des applications malveillantes Office 365 OAuth (applications Web enregistrées par les attaquants auprès d’un fournisseur OAuth 2.0) avec accès à leurs comptes Office 365 .

Une fois que les victimes accordent aux applications malveillantes des autorisations sur les données de leur compte, les acteurs de la menace se jettent sur leur accès et actualisent les jetons.

Ils leur permettent de prendre en charge les comptes Microsoft des cibles et de passer des appels API via l’application Office 365 OAuth malveillante contrôlée par l’attaquant.

Les comptes Office 365 compromis permettent aux attaquants d’accéder aux e-mails, fichiers, contacts des victimes, ainsi qu’aux informations sensibles et …

Voir la source de cette publication

[ad_2]