[ad_1]

Microsoft a maintenant confirmé la signature d’un pilote malveillant distribué dans les environnements de jeu.

Ce pilote, appelé « Netfilter », est en fait un rootkit qui a été observé en train de communiquer avec les IP chinoises de commande et de contrôle (C2).

L’analyste des logiciels malveillants de G Data, Karsten Hahn, a pris connaissance de cet événement pour la première fois la semaine dernière et a été rejoint par l’infosec au sens large. communauté dans le traçage et l’analyse des pilotes malveillants portant le sceau de Microsoft.

Il s’avère que l’infrastructure C2 appartient à une entreprise classée dans la catégorie « militaires chinois communistes » par le département américain de la Défense.

Cet incident a une fois de plus exposé des menaces à la sécurité de la chaîne d’approvisionnement logicielle, sauf que cette fois, il découle d’une faiblesse du processus de signature de code de Microsoft.

Le pilote « Netfilter » est un rootkit signé par Microsoft

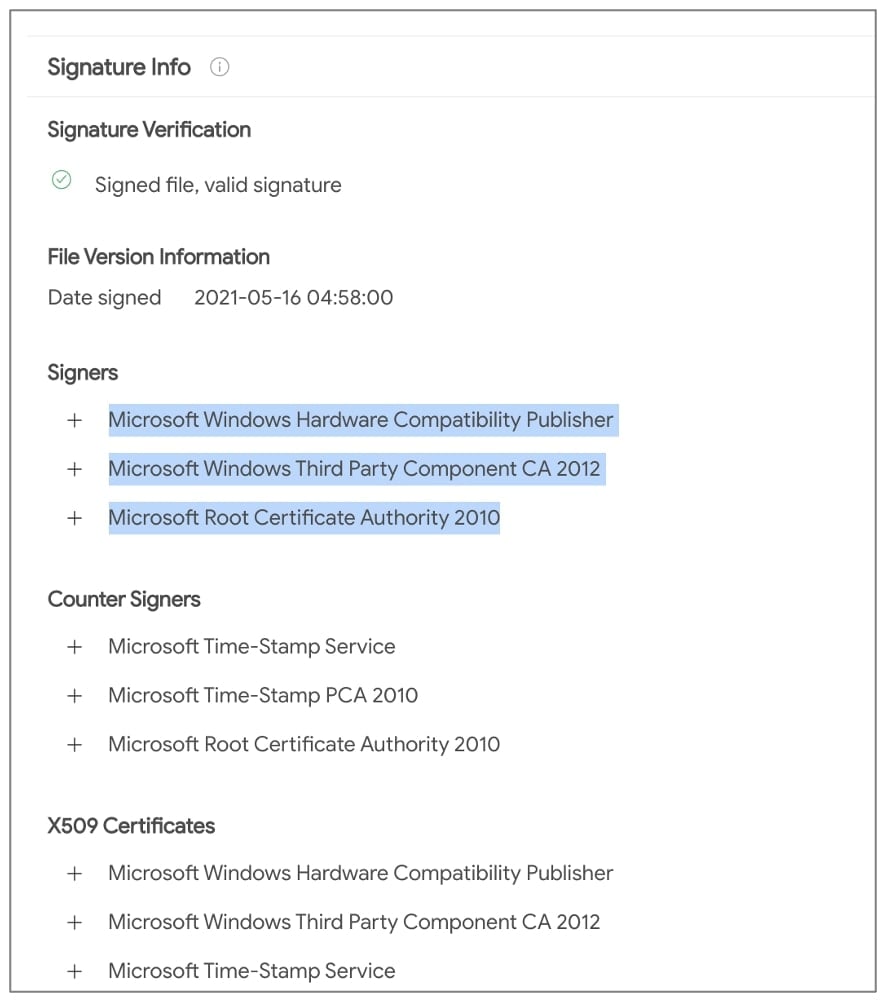

La semaine dernière, les systèmes d’alerte de cybersécurité de G Data ont signalé ce qui semblait être un faux positif, mais ne l’était pas : un pilote signé Microsoft appelé « Netfilter ».

Le conducteur en question a été vu en train de communiquer avec des adresses IP C&C basées en Chine ne fournissant aucune fonctionnalité légitime et, en tant que tel, a suscité des soupçons.

C’est à ce moment-là que l’analyste des logiciels malveillants de G Data, Karsten Hahn, a partagé cela publiquement et a simultanément contacté Microsoft :

« Depuis Windows Vista, tout code qui s’exécute en mode noyau doit être testé et signé avant la publication publique pour assurer la stabilité du système d’exploitation. »

« Les pilotes sans certificat Microsoft ne peuvent pas être installés par défaut », déclare Hahn.

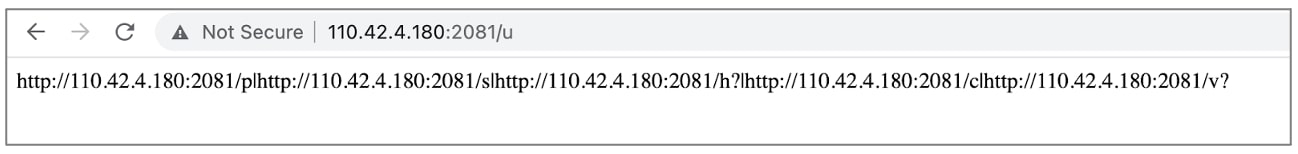

À l’époque, BleepingComputer a commencé à observer le comportement des URL C2 et a également contacté Microsoft pour obtenir une déclaration.

La première URL C2 renvoie un ensemble d’autres routes (URL) séparées par le symbole pipe (« | ») :

Source : BleepingOrdinateur

Chacun d’eux a un objectif, selon Hahn :

- L’URL se terminant par « /p » est…

Voir la source de cette publication

[ad_2]