[ad_1]

L’attaque du gang de ransomware REvil contre les MSP et leurs clients la semaine dernière aurait dû être couronnée de succès, mais des changements dans leurs tactiques et procédures typiques ont conduit à peu de paiements de rançon.

Lorsque des gangs de ransomware mènent une attaque, ils pénètrent généralement dans un réseau et prennent du temps à voler des données et à supprimer des sauvegardes avant de finalement chiffrer les appareils de la victime.

Lorsqu’une victime reçoit une preuve de vol de données, que les sauvegardes sont supprimées et que ses appareils sont cryptés, cela crée une incitation beaucoup plus forte pour elle à payer la rançon pour restaurer ses données et empêcher la fuite de données.

Cependant, la filiale de REvil responsable de cette attaque a choisi de renoncer aux tactiques et procédures standard. Au lieu de cela, ils ont utilisé une vulnérabilité zero-day dans les serveurs VSA de Kaseya sur site pour effectuer une attaque massive et généralisée sans réellement accéder au réseau d’une victime.

Cette tactique a conduit à l’attaque de ransomware la plus importante de l’histoire, avec plus de 1 500 entreprises individuelles chiffrées en une seule attaque.

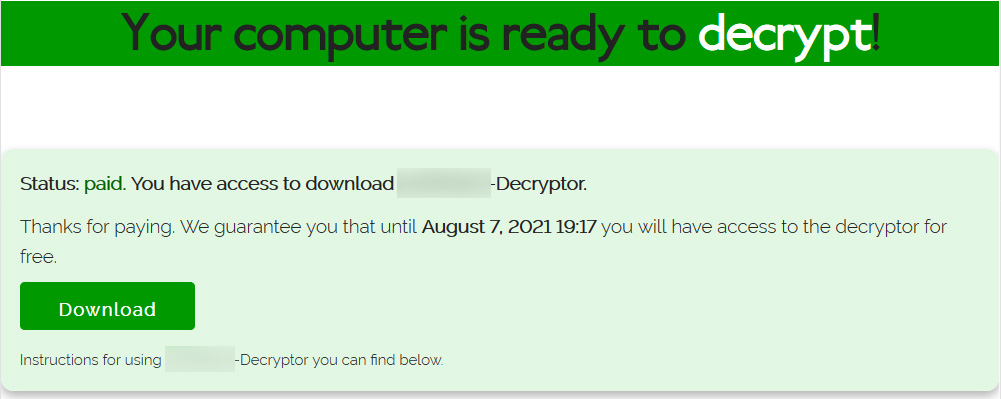

Pourtant, alors que BleepingComputer connaît deux entreprises qui ont payé une rançon pour recevoir un décrypteur, dans l’ensemble, cette attaque n’est probablement pas aussi réussie que le gang REvil l’aurait prévu.

La raison en est simplement que les sauvegardes n’ont pas été supprimées et que les données n’ont pas été volées, offrant ainsi au gang de ransomware peu d’influence sur les victimes.

Des chercheurs en cybersécurité familiers avec les attaques et les MSP ciblés ont déclaré à BleepingComputer que les victimes avaient de la chance d’avoir été attaquées de cette manière, car les acteurs de la menace n’avaient pas un accès régulier et sans entrave aux réseaux et ont été contraints d’utiliser des méthodes automatisées de suppression des sauvegardes.

Par exemple, le directeur technique d’Emsisoft, Fabian Wosar, a extrait la configuration d’un échantillon de ransomware REvil utilisé dans l’attaque, et cela montre que l’affilié de REvil a fait une tentative rudimentaire de suppression de fichiers dans des dossiers contenant le…

Voir la source de cette publication

[ad_2]