[ad_1]

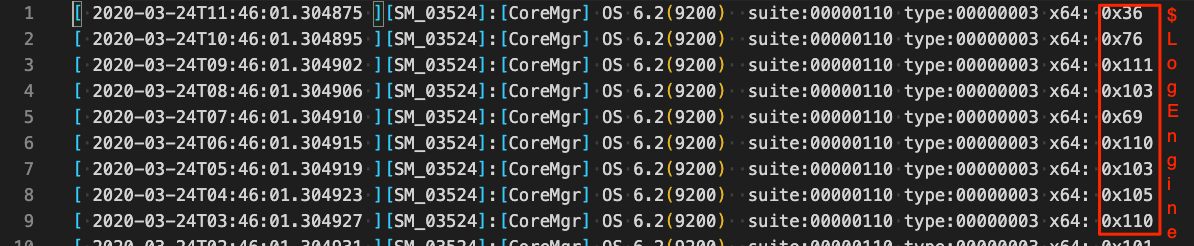

Les pirates ont utilisé de faux journaux d’erreurs pour stocker des caractères ASCII déguisés en valeurs hexadécimales qui décodent en une charge utile malveillante conçue pour préparer le terrain pour des attaques basées sur des scripts.

L’astuce fait partie d’une chaîne plus longue avec des commandes PowerShell intermédiaires qui délivre finalement un script à des fins de reconnaissance.

Lecture entre les lignes

Le fournisseur de détection de menaces MSP Huntress Labs a découvert un scénario d’attaque dans lequel un acteur menaçant persistant sur une machine cible tentait d’exécuter une astuce inhabituelle pour poursuivre sa routine d’attaque.

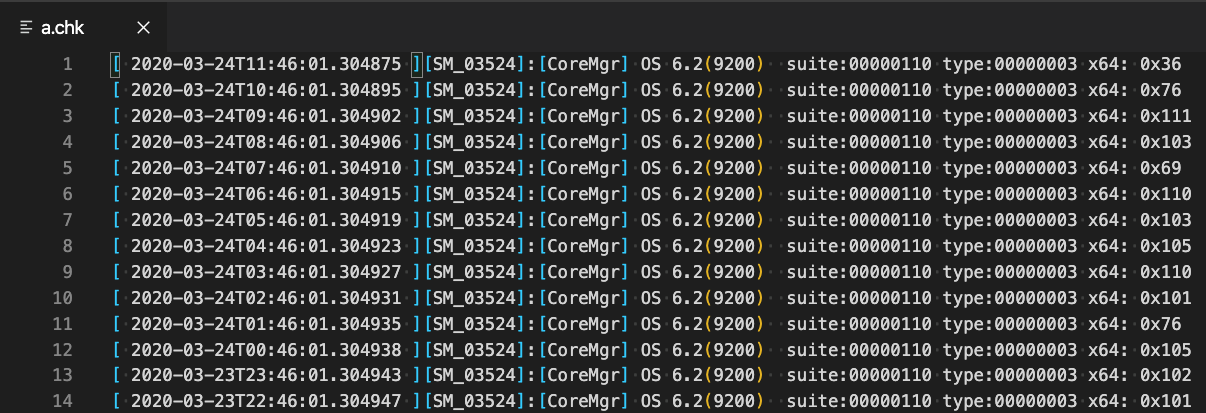

L’attaquant avait déjà accédé au système cible et était parvenu à la persistance. À partir de cette position, ils ont utilisé un fichier appelé «a.chk» qui imite un journal d’erreurs Windows pour une application. La dernière colonne montre ce qui semble être des valeurs hexadécimales.

Il s’agit cependant de représentations décimales de caractères ASCII. Une fois décodés, ils créent un script qui contacte le serveur de commande et de contrôle pour la prochaine étape de l’attaque.

Un coup d’œil rapide sur le faux fichier journal ne soulèvera probablement aucun indicateur, car les données incluent des horodatages et des références pour le numéro de version interne de Windows, indique dans un rapport publié aujourd’hui John Ferrell, vice-président de ThreatOps chez Huntress Labs.

«À première vue, cela ressemble à un journal pour certaines applications. Il a des horodatages et inclut des références à OS 6.2, le numéro de version interne pour Windows 8 et Window Server 2012 »- John Ferrell

Une inspection plus approfondie révèle l’astuce utilisée par l’acteur pour extraire le bloc de données pertinent (les caractères numériques) et créer la charge utile codée. Ci-dessous, vous pouvez voir comment les nombres se convertissent en texte pour former le script.

Ferrell explique que la charge utile est obtenue en utilisant une tâche planifiée usurpant l’identité d’une tâche légitime sur l’hôte (une seule lettre fait la différence) et en partageant sa description. Deux exécutables sont impliqués, tous deux étant renommés en copies de fichiers légitimes pour …

Voir la source de cette publication

[ad_2]