[ad_1]

Les nouveaux outils attribués au groupe de hacker Gamaredon lié à la Russie incluent un module pour Microsoft Outlook qui crée des e-mails personnalisés avec des documents malveillants et les envoie aux contacts d’une victime.

L’acteur de la menace désactive les protections pour exécuter des scripts de macro dans Outlook et pour planter le fichier source pour les attaques de spearphishing qui propagent des logiciels malveillants à d’autres victimes.

Gamaredon est dans le jeu du cyberespionnage depuis au moins 2013, ciblant les institutions de sécurité nationale en Ukraine à des fins politiques et militaires. Il est devenu plus actif depuis décembre 2019.

Phishing par harpon automatisé

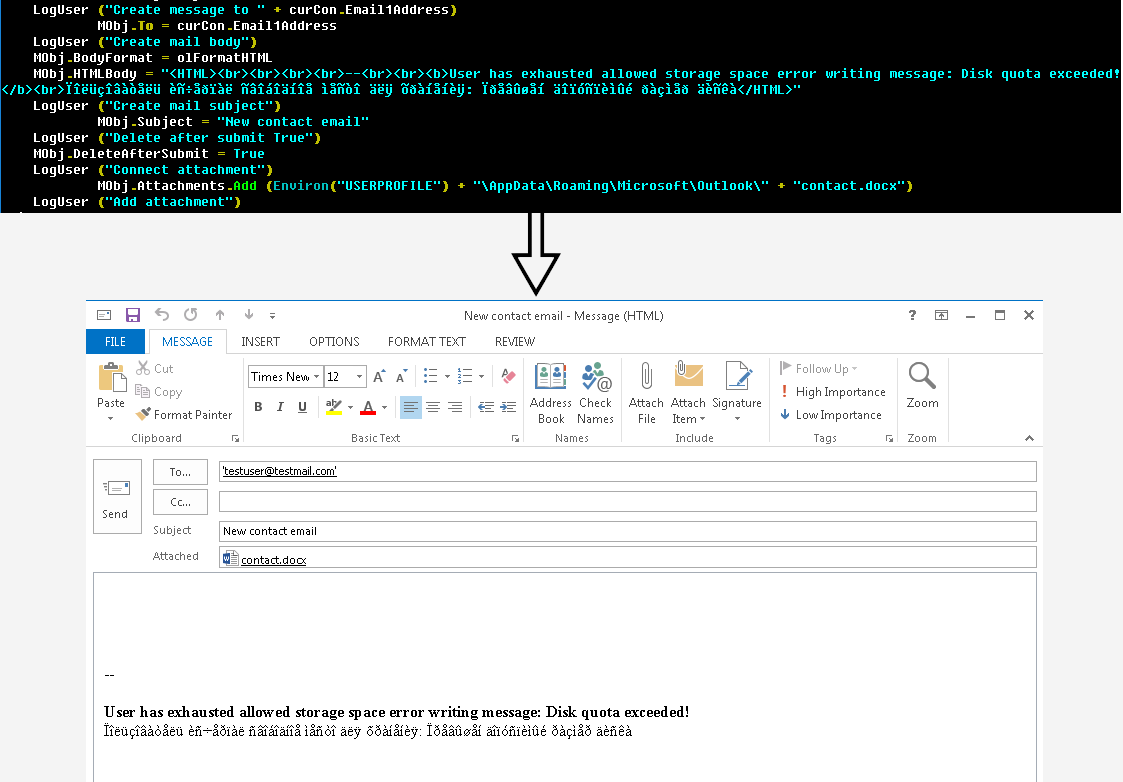

Un nouveau package utilisé par Gamaredon (Primitive Bear) dans des campagnes malveillantes récentes contient un projet Visual Basic pour Applications (VBA) (fichier .OTM) qui cible le client de messagerie Microsoft Outlook avec des scripts de macro malveillants.

Compromettre un compte de messagerie pour propager des logiciels malveillants à des contacts n’est pas une nouvelle méthode, mais les analystes de logiciels malveillants de la société de cybersécurité ESET pensent que la méthode utilisée par Gamaredon n’a pas été publiquement documentée auparavant.

En analysant le module, les chercheurs ont vu que la chaîne d’événements commence par un VBScript qui met fin au processus Outlook.

Ensuite, le script modifie les valeurs de registre pour supprimer la sécurité contre l’exécution des macros VBA dans Outlook et stocke sur le disque un fichier OTM malveillant qui aide à propager les documents infectés aux adresses e-mail de la liste de contacts.

Outlook prend en charge un seul projet VBA à la fois et le fichier OTM utilisé dans l’activité Gamaredon contient un script VBA (macro), une pièce jointe malveillante.

Parfois, il peut également inclure une liste de cibles qui devraient recevoir les messages. Selon ESET, l’acteur de la menace peut harceler tous les contacts du carnet d’adresses de la victime, tous les membres de la même organisation ou un ensemble prédéfini d’adresses e-mail.

Le code VBA est responsable de la génération de l’e-mail avec le corps du texte et les fichiers malveillants (.DOCX, .LNK).

Voir la source de cette publication

[ad_2]