[ad_1]

Les acteurs de la menace recherchent activement sur Internet des périphériques SSH ouverts et essaient de s’y connecter à l’aide d’une nouvelle porte dérobée d’identification codée en dur Zyxel récemment corrigée.

Le mois dernier, Niels Teusink de la société néerlandaise de cybersécurité EYE a révélé un compte secret de porte dérobée codé en dur dans les pare-feu et les contrôleurs AP Zyxel. Ce compte secret «zyfwp» permettait aux utilisateurs de se connecter via SSH et l’interface Web pour obtenir des privilèges d’administrateur.

Dans un avis, Zyxel déclare avoir utilisé le compte secret pour fournir automatiquement les mises à jour du firmware via FTP.

Cette porte dérobée représente un risque important car elle pourrait permettre aux acteurs de la menace de créer des comptes VPN pour accéder aux réseaux internes ou de transférer des services internes pour les rendre accessibles et exploitables à distance.

Les acteurs de la menace recherchent activement la porte dérobée Zyxel

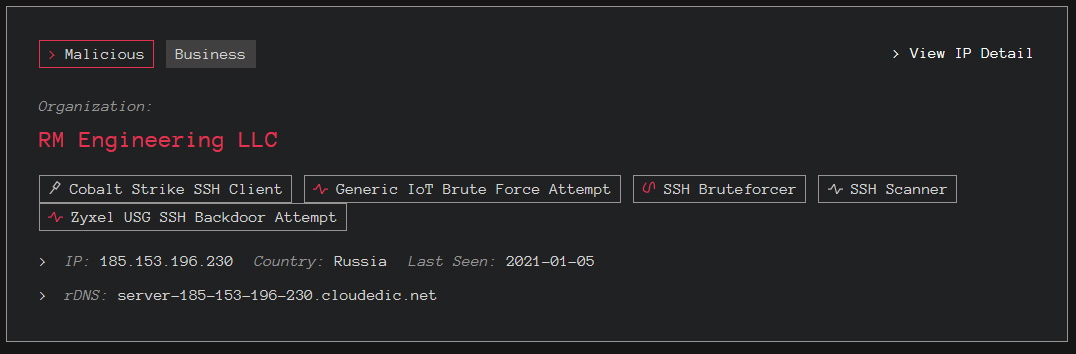

Hier, la société de renseignement en cybersécurité GreyNoise a détecté trois adresses IP différentes recherchant activement les appareils SSH et tentant de s’y connecter à l’aide des informations d’identification de la porte dérobée Zyxel.

Le PDG de GreyNoise, Andrew Morris, a déclaré à BleepingComputer que l’acteur de la menace ne semble pas rechercher spécifiquement les appareils Zyxel, mais scanne à la place les adresses IP exécutant SSH sur Internet.

Lorsque SSH est détecté, il tentera de forcer brutalement un compte sur l’appareil, l’un des identifiants testés étant le nouveau compte de porte dérobée Zyxel ‘zyfwp’.

Il est particulièrement intéressant de noter que l’une des adresses IP utilise le client SSH intégré de Cobalt Strike pour effectuer les analyses. Morris a déclaré à BleepingComputer que l’acteur pourrait scanner de cette façon pour échapper aux fournisseurs de renseignements sur les menaces.

Depuis mai de cette année, GreyNoise a observé un acteur inconnu en train de prendre discrètement les empreintes de pots de miel SSH sur Internet, exclusivement via Tor. L’acteur utilise le client SSH de Cobalt Strike. Ceci est probablement fait pour éviter les fournisseurs de renseignements sur les menaces.

Voir la source de cette publication

[ad_2]