[ad_1]

Les logiciels malveillants récemment découverts sont capables de se cacher à la vue de tous pour injecter des scripts d’écrémage de cartes de paiement dans les magasins en ligne compromis.

Les créateurs de logiciels malveillants utilisent des charges utiles malveillantes dissimulées sous forme de boutons de médias sociaux qui imitent des plates-formes de haut niveau telles que Facebook, Twitter et Instagram.

Les skimmers de cartes de crédit sont des scripts JavaScript injectés par les groupes de cybercriminalité Magecart dans les pages de paiement des sites de commerce électronique compromis.

Une fois chargés sur les magasins ciblés, les scripts récoltent automatiquement les informations de paiement et personnelles soumises par les clients et les exfiltrent vers des serveurs sous le contrôle des acteurs de Magecart.

Nouvelle tactique d’évasion du scanner de sécurité

Ce nouveau malware a été découvert par des chercheurs de la société néerlandaise de cybersécurité Sansec, qui se concentre sur la défense des sites Web de commerce électronique contre les attaques d’écrémage numérique (également appelées Magecart).

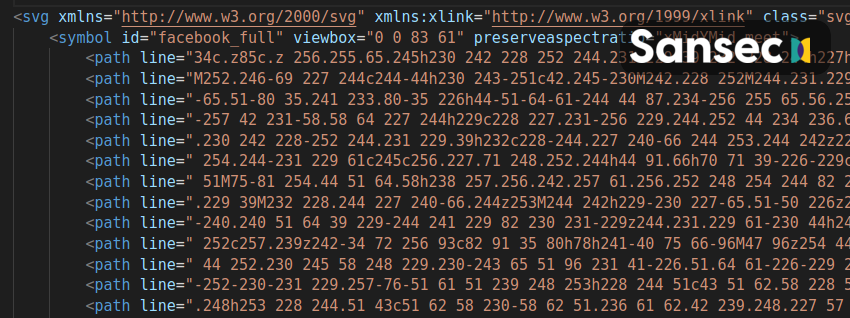

Le malware de paiement skimmer tire son tour de passe-passe à l’aide d’une structure à double charge utile où le code source du script skimmer qui vole les cartes de crédit des clients sera dissimulé dans une icône de partage social chargée comme un élément HTML « svg » avec L’élément ‘path’ en tant que conteneur.

La syntaxe permettant de masquer le code source du skimmer en tant que bouton de réseau social imite parfaitement un élément « svg » nommé à l’aide des noms de plate-forme de réseau social (par exemple, facebook_full, twitter_full, instagram_full, youtube_full, pinterest_full et google_full).

Un décodeur séparé déployé séparément quelque part sur le serveur du site de commerce électronique est utilisé pour extraire et exécuter le code du voleur de carte de crédit caché.

Cette tactique augmente les chances d’éviter la détection même si l’un des deux composants du malware est détecté car le chargeur de malware n’est pas nécessairement stocké au même emplacement que la charge utile du skimmer et leur véritable objectif pourrait échapper à l’analyse superficielle.

Même si ce n’est pas le premier …

Voir la source de cette publication

[ad_2]