[ad_1]

Un pirate a pris la justice en main en ciblant les entreprises « frauduleuses » avec des ransomwares et des attaques par déni de service.

La semaine dernière, un nouveau ransomware a été découvert, appelé MilkmanVictory, qu’un groupe de hackers a déclaré avoir créé pour attaquer les escrocs.

Dans une conversation avec BleepingComputer, le groupe de piratage connu sous le nom de «CyberWare» a déclaré qu’il avait commencé à cibler les entreprises effectuant ce qu’elles appellent des «escroqueries de prêt».

« Les victimes disent qu’elles accordent un » prêt « , mais vous devez d’abord payer et ensuite vous ne recevez rien », a déclaré le groupe de piratage informatique à BleepingComputer.

Dans le cadre de leurs attaques, les acteurs de la menace envoient des e-mails de phishing contenant des liens vers des exécutables déguisés en fichiers PDF. Ils mènent également des attaques par déni de service pour faire tomber les sites Web de l’entreprise.

Le ransomware est distribué comme une attaque destructrice par essuie-glace car il offre un moyen de contacter les attaquants et ne sauvegarde pas la clé de cryptage.

« Je ne demande pas d’argent parce que les escrocs ne méritent pas d’argent pour escroquer des innocents », nous ont expliqué les pirates.

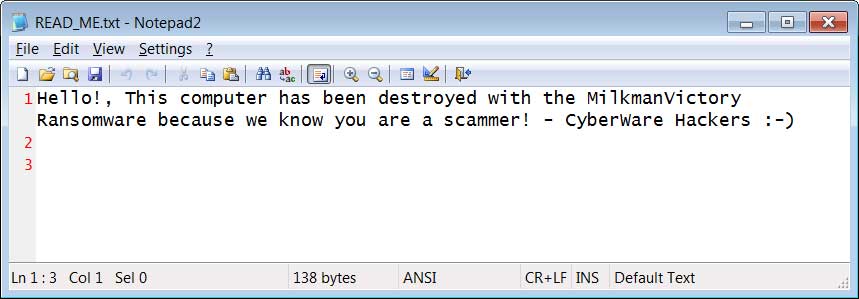

Au lieu de cela, les victimes se retrouvent avec une note de rançon indiquant que l’ordinateur a été détruit parce que « nous savons que vous êtes un escroc! »

Le groupe de piratage prétend avoir ciblé la société allemande de prêts Lajunen, dont le site Web est actuellement en panne, avec une attaque DDoS et des e-mails diffusant le ransomware.

Les attaquants affirment que ce ransomware est basé sur HiddenTear, ce qui signifie que même si une clé n’est pas enregistrée, elle peut toujours être décryptée à l’aide d’attaques par force brute.

Quiconque est crypté par une variante de HiddenTear peut récupérer gratuitement ses fichiers à l’aide de Hidden Tear Decryptor de Michael Gillespie.

BleepingComputer.com a contacté Lajunen Loan mais n’a pas eu de réponse pour le moment.

Voir la source de cette publication

[ad_2]