[ad_1]

Les chercheurs de Microsoft 365 Defender ont perturbé l’infrastructure basée sur le cloud utilisée par les escrocs derrière une récente campagne de compromission des e-mails professionnels (BEC) à grande échelle.

Les attaquants ont compromis les boîtes aux lettres de leurs cibles en utilisant le phishing et ont exfiltré des informations sensibles dans des e-mails correspondant aux règles de transfert, leur permettant d’accéder aux messages relatifs aux transactions financières.

Accès initial obtenu par hameçonnage

« L’utilisation d’une infrastructure d’attaquant hébergée dans plusieurs services Web a permis aux attaquants d’opérer de manière furtive, caractéristique des campagnes BEC », a expliqué Nick Carr, chercheur en sécurité de l’équipe Microsoft 365 Defender Research Team et du Microsoft Threat Intelligence Center (MSTIC).

« Les attaquants ont effectué des activités discrètes pour différentes adresses IP et différentes périodes, ce qui a rendu plus difficile pour les chercheurs de corréler des activités apparemment disparates en une seule opération. »

Des chercheurs de Microsoft ont révélé l’intégralité du flux d’attaques derrière un récent incident BEC, de l’accès initial aux boîtes aux lettres de la victime à la persistance et au vol de données à l’aide de règles de transfert d’e-mails.

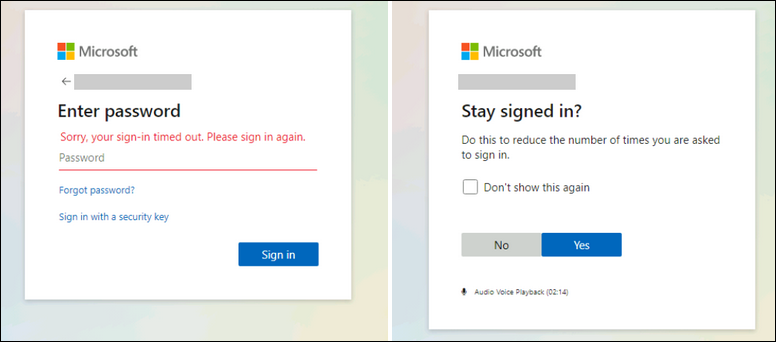

Les informations de connexion ont été volées à l’aide de messages d’hameçonnage qui redirigeaient les cibles vers des pages de destination imitant étroitement les pages de connexion Microsoft leur demandant de saisir leurs mots de passe dans un champ de nom d’utilisateur pré-rempli.

Protocoles d’authentification hérités utilisés pour contourner l’authentification MFA

Alors que l’utilisation d’informations d’identification volées pour compromettre les boîtes de réception est bloquée en activant l’authentification multifacteur (MFA), Microsoft a également découvert que les attaquants utilisaient des protocoles hérités comme IMAP/POP3 pour exfiler des e-mails et contourner l’authentification multifacteur sur les comptes Exchange Online lorsque les cibles n’ont pas réussi à désactiver l’authentification héritée.

« Les informations d’identification sont vérifiées avec l’agent utilisateur » BAV2ROPC « , qui est probablement une base de code utilisant des protocoles hérités comme IMAP/POP3, par rapport à Exchange Online », ont déclaré les chercheurs.

« Cela se traduit par un ROPC OAuth…

Voir la source de cette publication

[ad_2]