[ad_1]

Microsoft met en garde contre une campagne de spear-phishing en cours ciblant les organisations aérospatiales et de voyage avec plusieurs chevaux de Troie d’accès à distance (RAT) déployés à l’aide d’un nouveau chargeur de logiciels malveillants furtif.

« Au cours des derniers mois, Microsoft a suivi une campagne dynamique ciblant les secteurs de l’aérospatiale et du voyage avec des e-mails de spear-phishing qui distribuent un chargeur activement développé, qui délivre ensuite RevengeRAT ou AsyncRAT », a déclaré Microsoft.

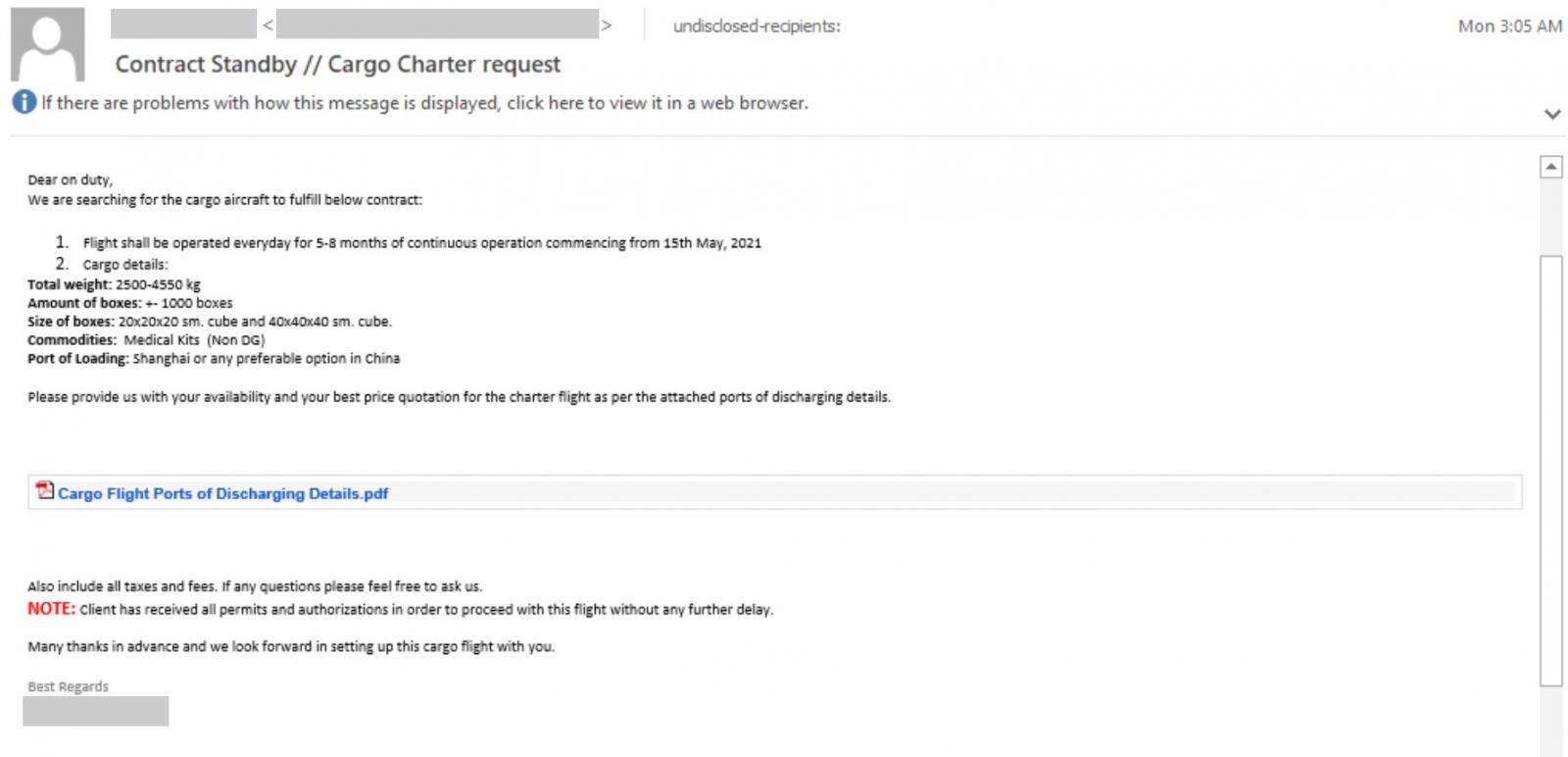

Les e-mails de phishing des attaquants usurpent des organisations légitimes et utilisent des leurres d’image se présentant comme des documents PDF contenant des informations pertinentes pour plusieurs secteurs industriels, notamment l’aviation, les voyages et le fret.

Comme Microsoft l’a observé lors du suivi de cette campagne, l’objectif final des acteurs de la menace est de récolter et d’exfiltrer les données des appareils infectés à l’aide des capacités de contrôle à distance, d’enregistrement de frappe et de vol de mot de passe des RAT.

Une fois déployé, le logiciel malveillant leur permet de « voler les informations d’identification, les captures d’écran et les données de webcam, les données du navigateur et du presse-papiers, le système et le réseau, et les exfiltre souvent via le port SMTP 587. »

Chargeur RAT conçu pour contourner la détection

Le chargeur nouvellement découvert monétisé sous un modèle Crypter-as-a-Service, nommé Snip3 par les analystes de logiciels malveillants Morphisec, est utilisé pour supprimer les charges utiles Revenge RAT, AsyncRAT, Agent Tesla et NetWire RAT sur les systèmes compromis.

Les liens abusant des services Web légitimes et intégrés dans les messages de phishing téléchargent les fichiers VBScript VBS de première étape qui exécutent un script PowerShell de deuxième étape qui à son tour exécute la charge utile RAT finale à l’aide de Process Hollowing.

Snip3 est également doté de la capacité d’identifier le sandbox et les environnements virtuels selon Morphisec, ce qui le rend particulièrement capable de contourner les solutions anti-malware centrées sur la détection.

Pour échapper à la détection, le chargeur de logiciels malveillants utilise des techniques supplémentaires, notamment …

Voir la source de cette publication

[ad_2]