[ad_1]

Le service d’échange de crypto-monnaie Binance a joué un rôle important dans les récentes arrestations de membres du groupe de rançongiciels Clop, aidant les forces de l’ordre dans leurs efforts pour identifier et finalement détenir les suspects.

Utilisant le nom FANCYCAT pour désigner le groupe, Binance dit que les criminels blanchissaient de l’argent résultant d’attaques de ransomware et de diverses autres activités illégales.

Nettoyer des millions de profits illégaux

Dans un article de blog publié jeudi, Binance informe que sa division de sécurité a contribué à l’enquête internationale qui a conduit à l’arrestation de plusieurs membres du gang du ransomware Clop.

Le département de cyberpolice de la police nationale d’Ukraine estime que ce groupe de ransomware est responsable des dommages financiers d’environ 500 millions de dollars.

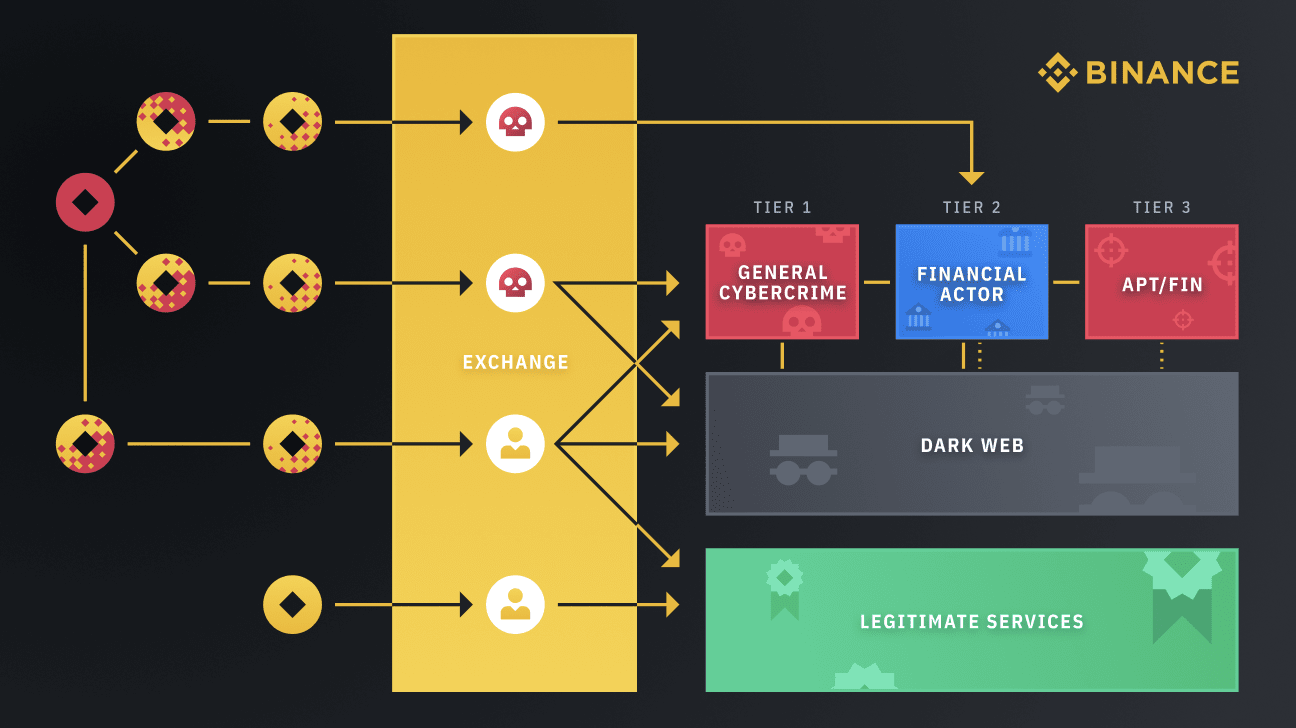

Les cybercriminels profitant des échanges légitimes de crypto-monnaie pour blanchir de l’argent, Binance a amélioré ses capacités de détection et d’analyse de l’activité de retrait des cybercriminels.

« Ces criminels aiment profiter de la liquidité d’échanges réputés, de diverses offres d’actifs numériques et d’API bien développées », note la société.

Le blanchiment de profits illégaux se fait « via des services imbriqués et des comptes d’échangeurs parasites qui vivent à l’intérieur des macro VASP. [Virtual Asset Service Providers] », explique Binance, ajoutant que les cybercriminels utilisent les bourses comme intermédiaires dans le processus de nettoyage de l’argent volé.

Grâce à son programme de détection et d’analyse anti-blanchiment d’argent, Binance a pu déterminer les activités suspectes sur son service et créer un groupe de suspects.

En collaboration avec deux sociétés d’analyse de chaîne (TRM Labs et Crystal), le service d’échange de crypto-monnaie pourrait mieux comprendre l’activité du groupe en chaîne et le connecter au gang de ransomware Clop.

« Sur la base de notre analyse, nous avons constaté que ce groupe spécifique n’était pas seulement associé au blanchiment…

Voir la source de cette publication

[ad_2]