[ad_1]

Une nouvelle variante du ransomware Ryuk avec des capacités de type ver qui lui permet de se propager à d’autres appareils sur les réseaux locaux des victimes a été découverte par l’agence nationale française de cybersécurité lors d’une enquête sur une attaque début 2021.

« Grâce à l’utilisation de tâches planifiées, le malware se propage – de machine à machine – dans le domaine Windows », a déclaré l’ANSSI (abréviation de l’Agence Nationale de la Sécurité des Systèmes d’Information) dans un rapport publié aujourd’hui.

« Une fois lancé, il se répandra ainsi sur toutes les machines joignables sur lesquelles des accès Windows RPC sont possibles. »

Auto-réplication vers d’autres périphériques réseau

Pour se propager sur le réseau local, la nouvelle variante Ryuk répertorie toutes les adresses IP dans le cache ARP local et envoie ce qui ressemble à des paquets Wake-on-LAN (WOL) à chacun des périphériques découverts. Il monte ensuite toutes les ressources de partage trouvées pour chaque appareil afin de pouvoir chiffrer le contenu.

La capacité de Ryuk à monter et à crypter les lecteurs d’ordinateurs distants a déjà été observée par le PDG d’Advanced Intelligence Vitali Kremez l’année dernière.

Ce qui différencie ce nouvel échantillon de Ryuk, c’est sa capacité à se copier sur d’autres appareils Windows sur les réseaux locaux des victimes.

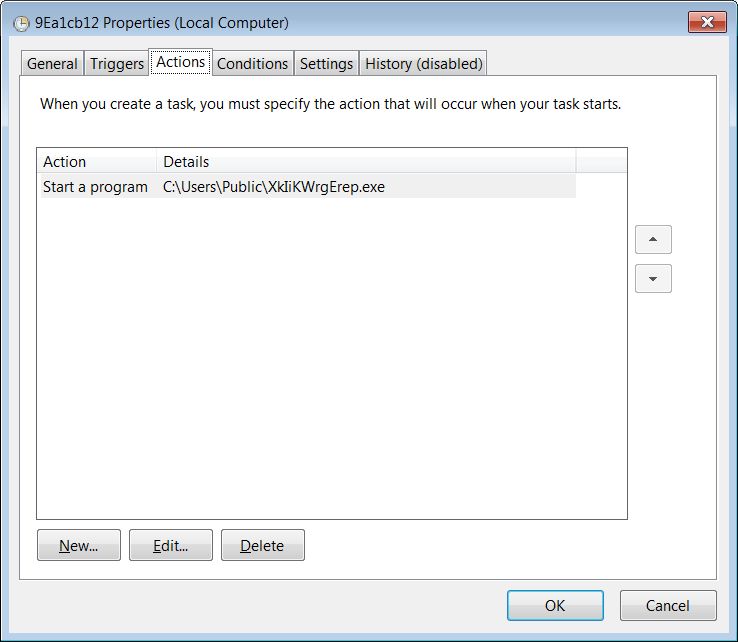

De plus, il peut s’exécuter à distance à l’aide de tâches planifiées créées sur chaque hôte réseau ultérieurement compromis à l’aide de l’outil Windows légitime schtasks.exe.

La variante Ryuk analysée dans ce document possède des capacités d’auto-réplication. La propagation est réalisée en copiant l’exécutable sur des partages réseau identifiés. Cette étape est suivie de la création d’une tâche planifiée sur la machine distante. [..] Certains noms de fichiers ont été identifiés pour cette copie: rep.exe et lan.exe. – ANSSI

Bien qu’il n’utilise pas de mécanisme d’exclusion qui l’empêcherait de rechiffrer les appareils, l’ANSSI dit que la nouvelle variante peut toujours être …

Voir la source de cette publication

[ad_2]