[ad_1]

Une nouvelle version du ransomware LockBit 2.0 a été trouvée qui automatise le chiffrement d’un domaine Windows à l’aide des stratégies de groupe Active Directory.

L’opération de ransomware LockBit a été lancée en septembre 2019 en tant que ransomware-as-a-service, où des acteurs malveillants sont recrutés pour violer les réseaux et chiffrer les appareils.

En retour, les affiliés recrutés gagnent 70 à 80% d’un paiement de rançon, et les développeurs LockBit gardent le reste.

Au fil des ans, l’opération de ransomware a été très active, avec un représentant du gang faisant la promotion de l’activité et fournissant une assistance sur les forums de piratage.

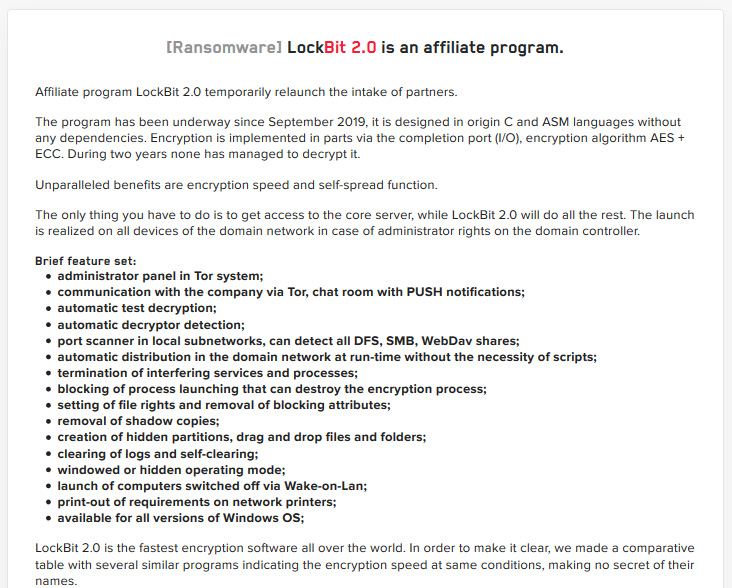

Après que les sujets sur les ransomwares aient été interdits sur les forums de piratage [1, 2], LockBit a commencé à promouvoir la nouvelle opération de ransomware en tant que service LockBit 2.0 sur son site de fuite de données.

La nouvelle version de LockBit comprend de nombreuses fonctionnalités avancées, dont deux sont décrites ci-dessous.

Utilise la mise à jour de la stratégie de groupe pour crypter le réseau

LockBit 2.0 promeut une longue liste de fonctionnalités dont beaucoup ont été utilisées par d’autres opérations de ransomware dans le passé.

Cependant, une fonctionnalité promue est restée là où les développeurs prétendent avoir automatisé la distribution du ransomware dans un domaine Windows sans avoir besoin de scripts.

Lorsque les acteurs malveillants pénètrent dans un réseau et prennent enfin le contrôle du contrôleur de domaine, ils utilisent un logiciel tiers pour déployer des scripts qui désactivent l’antivirus, puis exécutent le ransomware sur les machines du réseau.

Dans des échantillons du ransomware LockBit 2.0 découverts par MalwareHunterTeam et analysés par BleepingComputer et Vitali Kremez, les acteurs de la menace ont automatisé ce processus afin que le ransomware se distribue dans un domaine lorsqu’il est exécuté sur un contrôleur de domaine.

Une fois exécuté, le ransomware créera une nouvelle mise à jour de la stratégie de groupe qui désactive la protection en temps réel de Microsoft Defender, les alertes, la soumission d’échantillons à Microsoft et…

Voir la source de cette publication

[ad_2]