[ad_1]

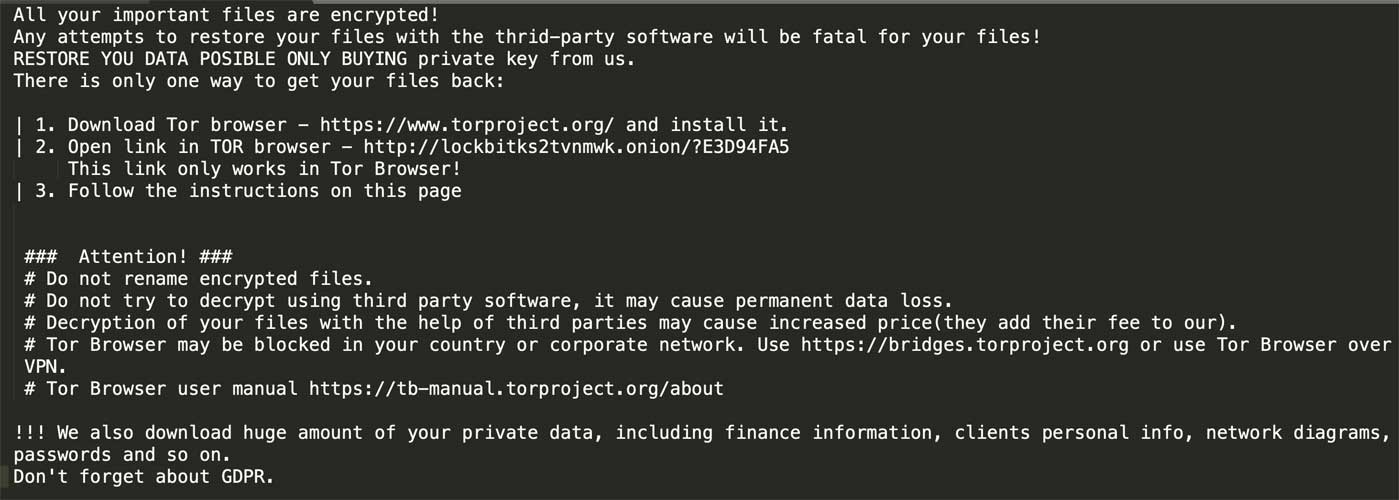

Une fonctionnalité du ransomware LockBit permet aux acteurs de la menace de pénétrer un réseau d’entreprise et de déployer leur ransomware pour crypter des centaines d’appareils en quelques heures seulement.

Lancé en septembre 2019, LockBit est un Ransomware-as-a-Service (RaaS) relativement nouveau où les développeurs sont en charge du site de paiement et du développement et des « affiliés » s’inscrivent pour distribuer le ransomware.

Dans le cadre de cette configuration, les développeurs de LockBit gagnent un pourcentage des paiements de rançon, généralement autour de 25 à 40%, tandis que les affiliés reçoivent une part plus importante à environ 60 à 75%.

Réseau d’entreprise crypté en trois heures

Dans un nouveau rapport conjoint des chercheurs de McAfee Labs et de la firme de cybersécurité Northwave, qui a géré la réponse à l’incident, nous apprenons comment un affilié de ransomware LockBit a piraté un réseau d’entreprise et crypté environ 25 serveurs et 225 postes de travail.

Tout cela s’est fait en seulement trois heures.

Selon Patrick Van Looy, un spécialiste de la cybersécurité pour Northwave, les pirates ont accédé au réseau en forçant brutalement un compte administrateur via un service VPN obsolète.

Alors que la plupart des cyberattaques obligent les pirates à accéder aux informations d’identification administratives après avoir violé un réseau, car ils avaient déjà un compte administrateur, ils avaient une longueur d’avance et pouvaient rapidement déployer le ransomware sur le réseau.

« Dans ce cas spécifique, c’était un hit and run classique. Après avoir obtenu l’accès via le VPN par forçage brutal, l’attaquant a presque immédiatement lancé le ransomware (qu’il pouvait avec le compte administrateur auquel il avait accès). Il s’agissait d’environ 1: 00h00 que l’accès initial a eu lieu, après quoi le ransomware a été lancé et vers 4h00 du matin, l’attaquant s’est déconnecté. C’est la seule interaction que nous avons observée « , a déclaré Looy à BleepingComputer par e-mail.

Tous les appareils du réseau n’étaient pas chiffrés, ce que Looy attribue à un bogue du ransomware qui l’a provoqué.

Pour les systèmes cryptés, c’était …

Voir la source de cette publication

[ad_2]