[ad_1]

Des vulnérabilités critiques et de haute gravité dans le plugin WordPress Responsive Menu ont exposé plus de 100000 sites aux attaques de prise de contrôle telles que découvertes par Wordfence.

Responsive Menu est un plugin WordPress conçu pour aider les administrateurs à créer des menus de site responsables compatibles W3C et prêts pour les mobiles.

Failles corrigées le mois dernier

Au total, l’équipe de Wordfence Threat Intelligence a découvert trois vulnérabilités qui pourraient être exploitées par des attaquants disposant des autorisations utilisateur de base pour télécharger des fichiers arbitraires et exécuter à distance du code arbitraire.

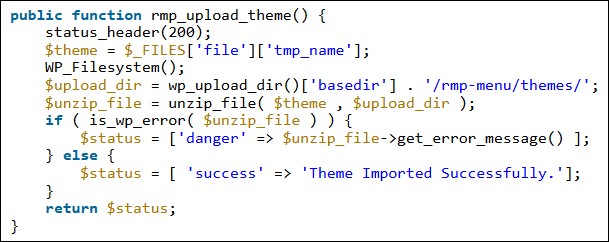

La première faille permet aux attaquants authentifiés de télécharger des fichiers arbitraires, ce qui leur permet finalement d’exécuter du code à distance.

Les deux autres vulnérabilités permettent à un acteur de menace potentiel de forger des demandes de modification des paramètres du plugin du plugin, ce qui, à son tour, lui permet de télécharger des fichiers arbitraires permettant l’exécution de code à distance.

Pour abuser de la vulnérabilité critique, les attaquants connectés en tant qu’abonnés ou un autre utilisateur de bas niveau doivent télécharger des thèmes de menu archivés sous forme de fichiers ZIP et contenant des fichiers PHP malveillants.

Une fois l’archive extraite pour l’installation, l’attaquant peut accéder aux fichiers via l’interface du site pour exécuter à distance le code malveillant qui peut finalement conduire à une prise de contrôle complète du site.

ExpressTech, la société à l’origine de Responsive Menu, a corrigé les problèmes de sécurité le 19 janvier 2021, à la suite de multiples tentatives de contact entre le 17 décembre et le 4 janvier.

Les demandes de rapport ont finalement reçu une réponse le 10 janvier, après que Wordfence ait été transmis à l’équipe des plugins WordPress.

Étant donné que les problèmes de sécurité ont un impact sur les versions 4.0.0 à 4.0.3 de Responsive Menu (ou s’exécutant en mode hérité), il est conseillé aux utilisateurs de mettre immédiatement à jour vers la version 4.0.4 qui corrige les bogues pour empêcher les tentatives d’exploitation.

«Les trois vulnérabilités pourraient entraîner une prise de contrôle du site, ce qui pourrait avoir des conséquences, notamment …

Voir la source de cette publication

[ad_2]