[ad_1]

Depuis au moins décembre 2019, une nouvelle souche de ransomware exploitée par l’homme est déployée dans des attaques hautement ciblées ciblant les petites et moyennes entreprises des secteurs des logiciels et de l’éducation.

Le ransomware, surnommé Tycoon par les chercheurs en sécurité avec BlackBerry Threat Intelligence et KPMG, est un malware basé sur Java multiplateforme qui peut être utilisé pour crypter les appareils Windows et Linux.

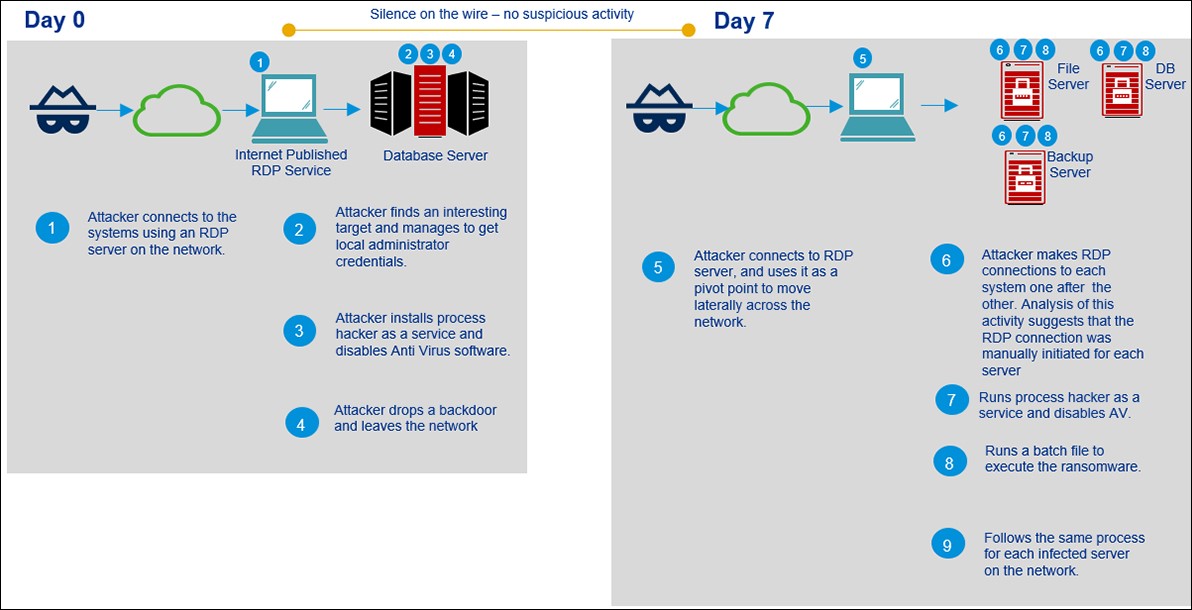

Tycoon est déployé manuellement par ses opérateurs sous la forme d’une «archive ZIP contenant une génération JRE (Trojanized Java Runtime Environment)» après qu’ils ont infiltré les réseaux de leurs victimes en utilisant des serveurs RDP vulnérables et exposés à Internet comme tremplin.

Bien que Tycoon soit utilisé dans la nature depuis au moins six mois, il est apparemment utilisé dans des attaques très ciblées étant donné le nombre limité de victimes jusqu’à présent.

« Le chevauchement de certaines adresses e-mail, ainsi que le texte de la note de rançon et la convention de dénomination utilisée pour les fichiers cryptés, suggèrent une connexion entre Tycoon et le rançongiciel Dharma / CrySIS », ont découvert les chercheurs de Blackberry / KPMG.

Systèmes détournés et anti-malware désactivés

« Le ransomware a été déployé lors d’une attaque ciblée contre une organisation, où les administrateurs système avaient été exclus de leurs systèmes à la suite d’une attaque contre leur contrôleur de domaine et leurs serveurs de fichiers », ont découvert les chercheurs lors de l’analyse d’une attaque de ransomware survenue en avril 2020. .

« Après avoir mené des enquêtes médico-légales sur les systèmes infectés, il est devenu évident que l’intrusion initiale s’est produite via un serveur de saut RDP Internet. »

Bien qu’il n’ait pas été possible de trouver des indices sur les activités des attaquants après avoir exploité les serveurs RDP car ils étaient déjà restaurés, l’examen des appareils cryptés a révélé que:

• L’injection IFEO (Image File Execution Options) a été utilisée pour gagner en persistance et attacher un …

Voir la source de cette publication

[ad_2]