[ad_1]

Une nouvelle version du logiciel malveillant Qbot active désormais son mécanisme de persistance juste avant l’arrêt des appareils Windows infectés et supprime automatiquement toutes les traces lorsque le système redémarre ou sort du mode veille.

Qbot (également connu sous le nom de Qakbot, Quakbot et Pinkslipbot) est un cheval de Troie bancaire Windows avec des fonctionnalités de ver actives depuis au moins 2009 et utilisé pour voler des informations d’identification bancaires, des informations personnelles et des données financières.

Le logiciel malveillant a également été utilisé pour enregistrer les frappes des utilisateurs, pour supprimer des portes dérobées sur des ordinateurs compromis et pour déployer des balises Cobalt Strike utilisées par les opérateurs de ransomware pour fournir des charges utiles de rançongiciel ProLock et Egregor.

Lors de campagnes récentes, des victimes de Qbot ont été infectées à l’aide d’e-mails de phishing contenant des pièces jointes Excel prétendant être des documents DocuSign.

Passer à un mécanisme de persistance plus furtif

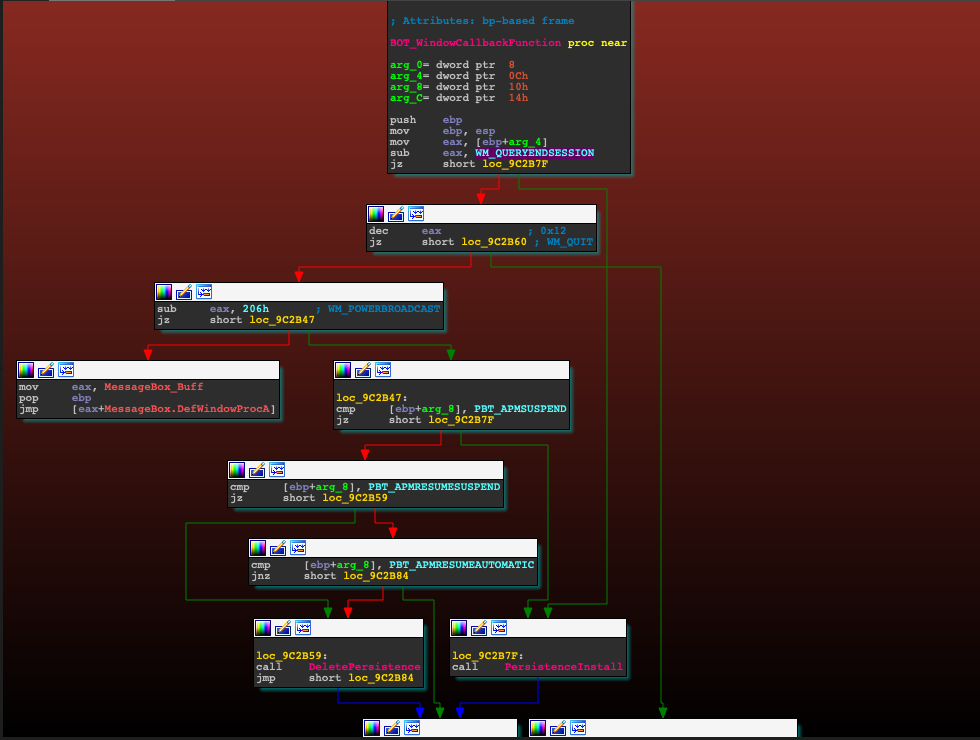

À partir du 24 novembre, lorsque le chercheur sur les menaces de Binary Defense, James Quinn, déclare que la nouvelle version de Qbot a été repérée, le logiciel malveillant utilise un mécanisme de persistance plus récent et plus furtif qui tire parti de l’arrêt du système et reprend les messages pour activer la persistance sur les appareils infectés.

Cette tactique est si réussie que certains chercheurs ont déjà pensé que le cheval de Troie Qbot avait complètement supprimé ce mécanisme de persistance.

« Alors que les rapports initiaux d’autres chercheurs avaient indiqué que le mécanisme de persistance de la clé Run avait été supprimé dans la nouvelle version de Qakbot, il a plutôt été ajouté à un mécanisme de persistance plus furtif et intéressant qui écoute les messages d’arrêt du système, ainsi que PowerBroadcast Suspend / Resume. messages », explique Quinn.

Le cheval de Troie ajoutera une clé d’exécution de registre sur les systèmes infectés qui lui permettra de démarrer automatiquement lors de la connexion au système et tentera de la supprimer immédiatement une fois que l’utilisateur allumera ou réveillera l’ordinateur du mode veille pour échapper à la détection en …

Voir la source de cette publication

[ad_2]