[ad_1]

Une nouvelle menace Android que les chercheurs appellent FlyTrap a détourné les comptes Facebook d’utilisateurs dans plus de 140 pays en volant des cookies de session.

Les campagnes FlyTrap reposent sur des tactiques d’ingénierie sociale simples pour inciter les victimes à utiliser leurs informations d’identification Facebook pour se connecter à des applications malveillantes qui ont collecté des données associées à la session de médias sociaux.

Des chercheurs de la société de sécurité mobile Zimperium ont détecté le nouveau malware et ont découvert que les informations volées étaient accessibles à toute personne ayant découvert le serveur de commande et de contrôle (C2) de FlyTrap.

Attirer avec des applications de haute qualité

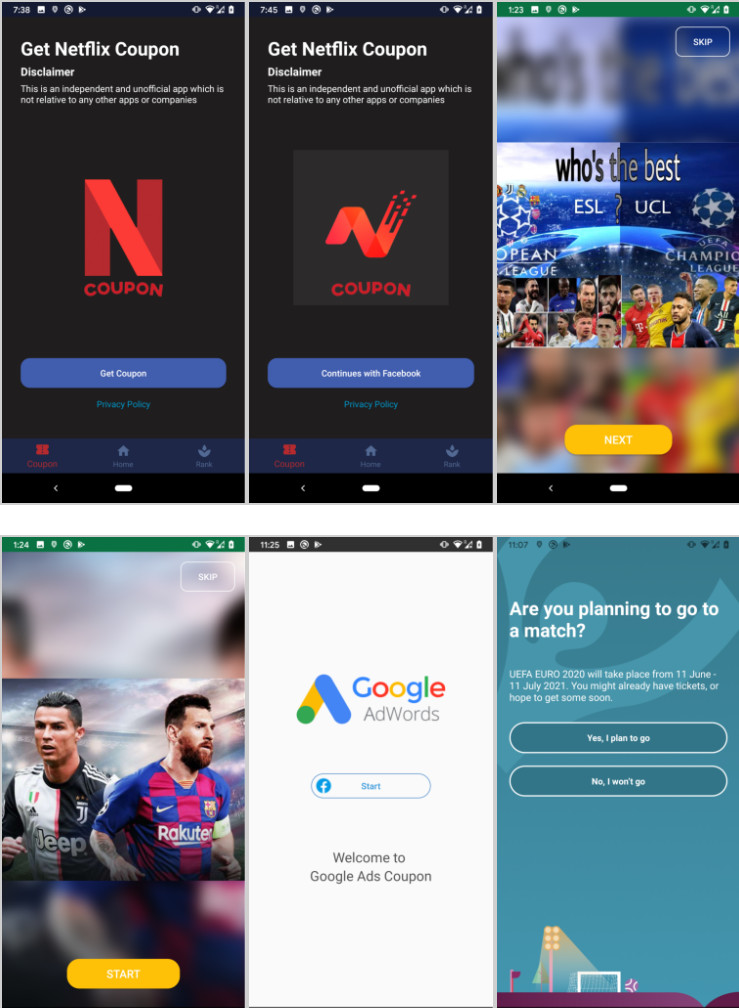

Les campagnes FlyTrap sont en cours depuis au moins mars. L’acteur de la menace a utilisé des applications malveillantes avec une conception de haute qualité, distribuées via Google Play et des magasins Android tiers.

L’attrait consistait en des offres de codes promo gratuits (pour Netflix, Google AdWords) et en votant pour l’équipe ou le joueur de football préféré, en phase avec la compétition retardée de l’UEFA Euro 2020.

Pour obtenir la récompense promise, il fallait se connecter à l’application à l’aide des informations d’identification Facebook, l’authentification se produisant sur le domaine légitime des médias sociaux.

Étant donné que les applications malveillantes utilisent le véritable service d’authentification unique (SSO) de Facebook, elles ne peuvent pas collecter les informations d’identification des utilisateurs. Au lieu de cela, FlyTrap s’appuie sur l’injection JavaScript pour récolter d’autres données sensibles.

« En utilisant cette technique, l’application ouvre l’URL légitime dans une WebView configurée avec la possibilité d’injecter du code JavaScript et extrait toutes les informations nécessaires telles que biscuits, utilisateur détails du compte, lieu, et adresse IP en injectant du code JS malveillant”

Toutes les informations collectées de cette manière sont transmises au serveur C2 de FlyTrap. Plus de 10 000 utilisateurs d’Android dans 144 pays ont été victimes de cette ingénierie sociale.

Les chiffres proviennent directement du serveur de commande et de contrôle, auquel les chercheurs ont pu accéder car la base de données avec…

Voir la source de cette publication

[ad_2]