[ad_1]

Intel a annoncé aujourd’hui une nouvelle capacité de sécurité au niveau du processeur appelée Control-Flow Enforcement Technology (Intel CET) qui offre une protection contre les logiciels malveillants à l’aide de méthodes d’attaque par détournement de flux de contrôle sur les appareils équipés des futurs processeurs mobiles Tiger Lake d’Intel.

« Intel CET est conçu pour se protéger contre l’utilisation abusive de code légitime par le biais d’attaques de détournement de flux de contrôle – des techniques largement utilisées dans de grandes classes de logiciels malveillants », a déclaré Tom Garrison, vice-président et directeur général de Intel Security Client Strategy and Initiatives.

« Intel a collaboré activement avec Microsoft et d’autres partenaires du secteur pour lutter contre le détournement de flux de contrôle en utilisant la technologie CET d’Intel pour augmenter les solutions d’intégrité de flux de contrôle uniquement logicielles », a ajouté Intel Fellow, Client Computing Group, Baiju Patel.

Attaques ROP, JOP et COP

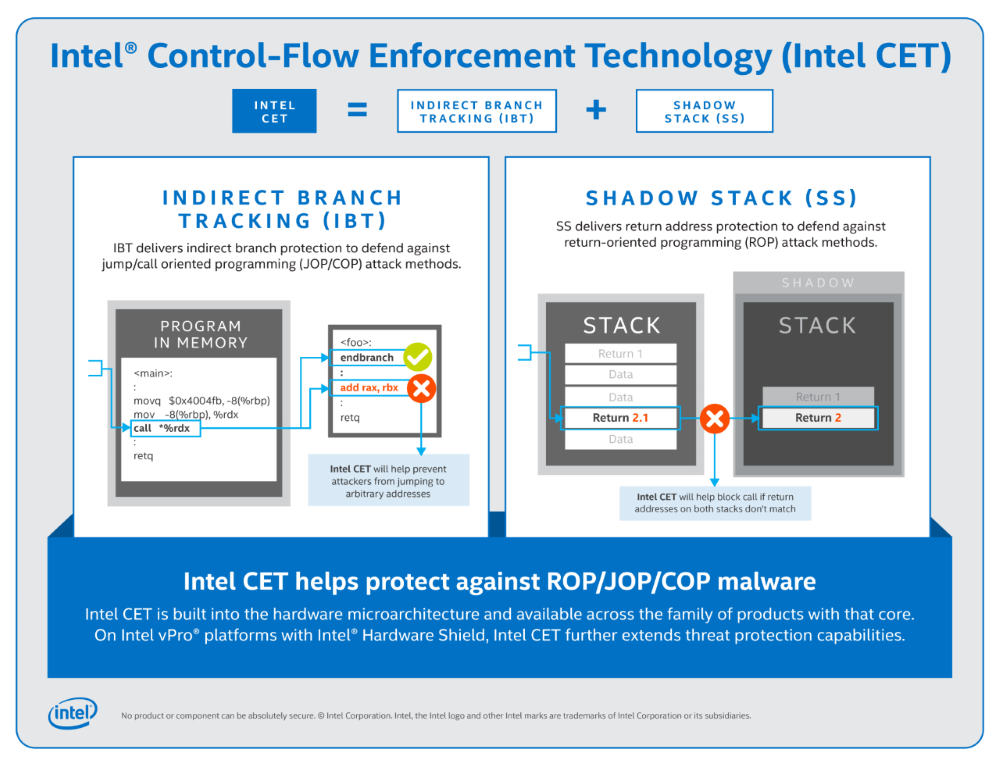

Intel CET offre deux nouvelles fonctionnalités clés pour vous prémunir contre les logiciels malveillants détournant le flux de contrôle: Shadow Stack (SS) et Indirect Branch Tracking (IBT).

IBT se défend contre les attaques utilisant la programmation orientée saut / appel (JOP et COP), tandis que SS protège contre les attaques de programmation orientée retour (ROP).

La programmation orientée retour (ROP), la programmation orientée saut (JOP) et la programmation orientée appel (COP) sont des techniques utilisées par les adversaires pour contourner les protections anti-malware intégrées aux logiciels et aux systèmes d’exploitation, techniques largement utilisées « dans de grandes classes de malware . «

Les attaques utilisant ces techniques peuvent être particulièrement difficiles à détecter ou à bloquer car les acteurs malveillants qui les utilisent utilisent du code déjà existant à partir de la mémoire exécutable pour changer le comportement d’un programme.

Dans le cadre des attaques ROP, les adversaires utiliseront les instructions RET (retour) pour exécuter des flux de code d’attaque arbitraires afin d’échapper aux sandbox ou d’élever les privilèges en « utilisant des octets déjà exécutables du programme d’origine » avec les mêmes autorisations.

Intel CET protège contre de telles attaques avec le …

Voir la source de cette publication

[ad_2]