[ad_1]

Les acteurs de la menace associés à des groupes de hackers motivés financièrement ont combiné plusieurs vulnérabilités zero-day et un nouveau shell Web pour pirater jusqu’à 100 entreprises en utilisant l’ancienne application de transfert de fichiers d’Accellion et voler des fichiers sensibles.

Les attaques ont eu lieu à la mi-décembre 2020 et ont impliqué le gang de ransomwares Clop et le groupe de menaces FIN11. Contrairement aux attaques précédentes de ces groupes, le malware de chiffrement de fichiers Clop n’a pas été déployé.

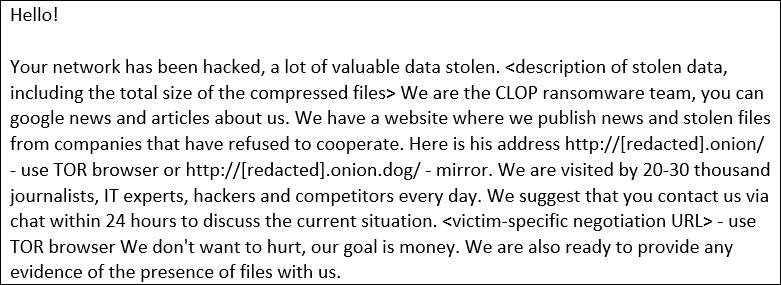

Il semble que les acteurs aient opté pour une campagne d’extorsion. Après avoir volé les données, ils ont menacé les victimes par e-mail de rendre les informations volées accessibles au public sur le site de fuite de Clop à moins qu’une rançon ne soit payée.

BleepingComputer a suivi ces violations liées à Accellion et a découvert près d’une douzaine de victimes. Parmi eux, le géant des supermarchés Kroger, Singtel (Clop prétend disposer de 73 Go de données), le QIMR Berghofer Medical Research Institute, la Reserve Bank of New Zealand, l’Australian Securities and Investments Commission (ASIC) et le Bureau du vérificateur de l’État de Washington ( » SAO « ).

Les victimes supplémentaires comprennent:

– société de services techniques ABS Group

– cabinet d’avocats Jones Day

– Danaher, société scientifique et technologique Fortune 500

– spécialiste des géo-données Fugro

– l’Université du Colorado

Un communiqué de presse d’Accellion indique aujourd’hui que sur environ 300 clients utilisant son ancien système de transfert de fichiers (FTA) vieux de 20 ans, moins de 100 ont été victimes de ces attaques de Clop et FIN11, et que moins de 25 semblent avoir souffert vol de données important.

Accellion a corrigé les vulnérabilités et poursuit ses efforts d’atténuation. La société «recommande vivement aux clients FTA de migrer vers Kiteworks» – une plate-forme de pare-feu de contenu d’entreprise qui a une base de code différente, dispose d’une architecture de sécurité et inclut un processus de développement séparé et sécurisé.

Les intervenants de FireEye Mandiant ont enquêté sur ces attaques pour …

Voir la source de cette publication

[ad_2]