[ad_1]

Un affilié de Conti mécontent a divulgué le matériel de formation du gang lors de la conduite d’attaques, y compris des informations sur l’un des opérateurs du ransomware.

L’opération Conti Ransomware est exécutée comme un ransomware-as-a-service (RaaS), où l’équipe principale gère les sites malveillants et Tor, tandis que les affiliés recrutés effectuent des violations de réseau et chiffrent les appareils.

Dans le cadre de cet arrangement, l’équipe principale gagne 20 à 30 % d’un paiement de rançon, tandis que les affiliés gagnent le reste.

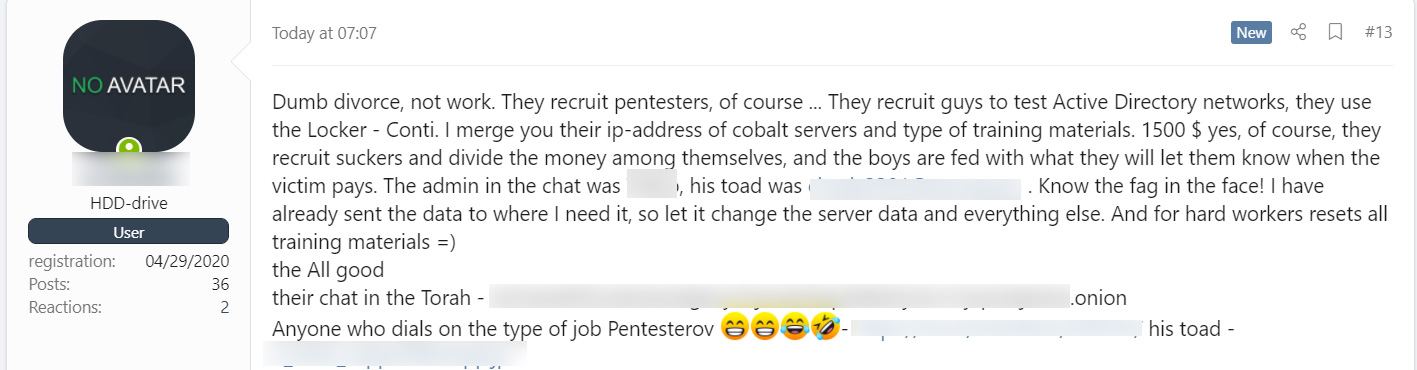

Aujourd’hui, un chercheur en sécurité a partagé un message de forum créé par un affilié de Conti en colère qui a divulgué publiquement des informations sur l’opération de ransomware. Ces informations incluent les adresses IP des serveurs Cobalt Strike C2 et une archive de 113 Mo contenant de nombreux outils et supports de formation pour mener des attaques de ransomware.

L’affilié a déclaré avoir publié le matériel car il n’a été payé que 1 500 $ dans le cadre d’une attaque, tandis que le reste de l’équipe gagne des millions et promet de gros gains après qu’une victime ait payé une rançon.

« Je vous fusionne leur adresse IP de serveurs cobalt et le type de matériel de formation. 1500 $ oui, bien sûr, ils recrutent des drageons et se partagent l’argent, et les garçons sont nourris de ce qu’ils leur diront quand la victime paiera « , a posté l’affilié sur un forum de piratage russophone populaire.

Des images de configurations de balises Cobalt Strike qui contiennent les adresses IP des serveurs de commande et de contrôle utilisés par le gang de ransomware sont jointes au message ci-dessus.

Dans un tweet du chercheur en sécurité Pancak3, il est conseillé à tout le monde de bloquer ces adresses IP pour empêcher les attaques du groupe.

va bloquer ces

162.244.80.235

85.93.88.165

185.141.63.120

82.118.21.1– pancak3 (@pancak3lullz) 5 août 2021

Dans un post ultérieur, l’affilié a partagé une archive contenant 111 Mo de fichiers, y compris des outils de piratage, des manuels écrits en russe,…

Voir la source de cette publication

[ad_2]