[ad_1]

Le gang du ransomware SynAck a publié les clés de décryptage principales pour leur fonctionnement après avoir été renommé le nouveau groupe El_Cometa.

Lorsque les opérations de ransomware chiffrent des fichiers, elles génèrent généralement des clés de chiffrement sur l’appareil d’une victime et chiffrent ces clés avec une clé de chiffrement principale. La clé cryptée est ensuite intégrée dans le fichier crypté ou la note de rançon et ne peut être décryptée qu’à l’aide des clés de décryptage principales du gang de ransomware (clés privées).

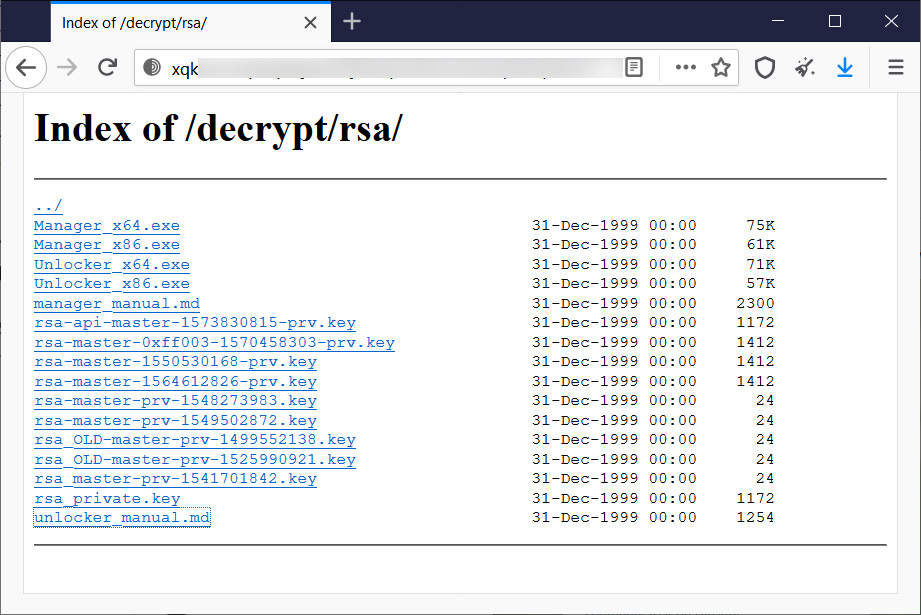

Aujourd’hui, l’opération de ransomware SynAck a publié les clés principales, les décrypteurs du gang et un manuel sur l’utilisation des clés principales, et les a partagés sur leur site de fuite de données et avec le site d’actualités sur la cybersécurité TheRecord.

Après avoir reçu les clés, TheRecord les a partagées avec l’expert en ransomware Michael Gillespie qui a vérifié que les clés sont légitimes et créera un décrypteur SynAck afin que les victimes puissent récupérer leurs fichiers gratuitement.

Le directeur technique d’Emsisoft, Fabian Wosar, a déclaré à BleepingCompuer que l’archive contient un total de seize clés de décryptage principales.

Clés publiées après le changement de nom en El_Cometa

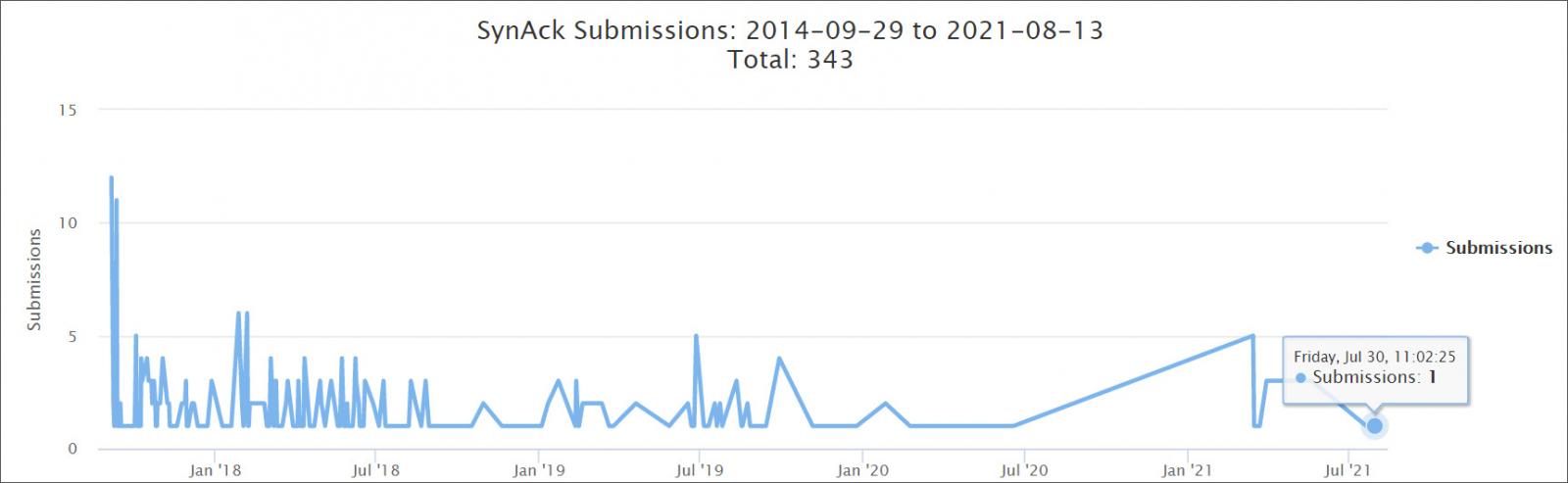

L’opération de ransomware SynAck a été lancée en août/septembre 2017, mais n’a jamais été un groupe très actif. Leur activité la plus intense a eu lieu en 2018, mais a lentement diminué à la fin de 2019.

Source : ID Ransomware

Fin juillet 2021, le groupe de ransomware s’est rebaptisé El_Cometa et est devenu un ransomware-as-a-service (RaaS), où ils recrutent des affiliés pour violer les réseaux d’entreprise et déployer leur crypteur.

Bien qu’il ne soit pas courant que les gangs de ransomware libèrent des clés de décryptage principales, cela s’est produit dans le passé lorsque des opérations ont été arrêtées ou rebaptisées sous un nouveau nom.

Les autres gangs de ransomware qui ont publié des clés de décryptage principales incluent Avaddon, TeslaCrypt, Crysis, AES-NI, Shade, FilesLocker, Ziggy et

Voir la source de cette publication

[ad_2]