[ad_1]

Les acteurs de la menace tentent de capitaliser sur la crise actuelle des attaques de ransomware Kaseya en ciblant les victimes potentielles dans une campagne de spam poussant les charges utiles de Cobalt Strike déguisées en mises à jour de sécurité Kaseya VSA.

Cobalt Strike est un outil de test de pénétration légitime et un logiciel d’émulation de menace qui est également utilisé par les attaquants pour les tâches de post-exploitation et pour déployer des soi-disant balises qui leur permettent d’accéder à distance aux systèmes compromis.

L’objectif final de telles attaques est soit de récolter et d’exfiltrer des données sensibles, soit de fournir des charges utiles de logiciels malveillants de deuxième étape.

« Il est intéressant de noter que 66% de toutes les attaques de ransomware ce trimestre impliquaient le cadre de red-teaming Cobalt Strike, ce qui suggère que les acteurs de ransomware s’appuient de plus en plus sur l’outil alors qu’ils abandonnent les chevaux de Troie », a déclaré l’équipe Cisco Talos Incident Response (CTIR) dans un rapport trimestriel de septembre. rapport.

Les courriers indésirables regroupent des pièces jointes et des liens malveillants

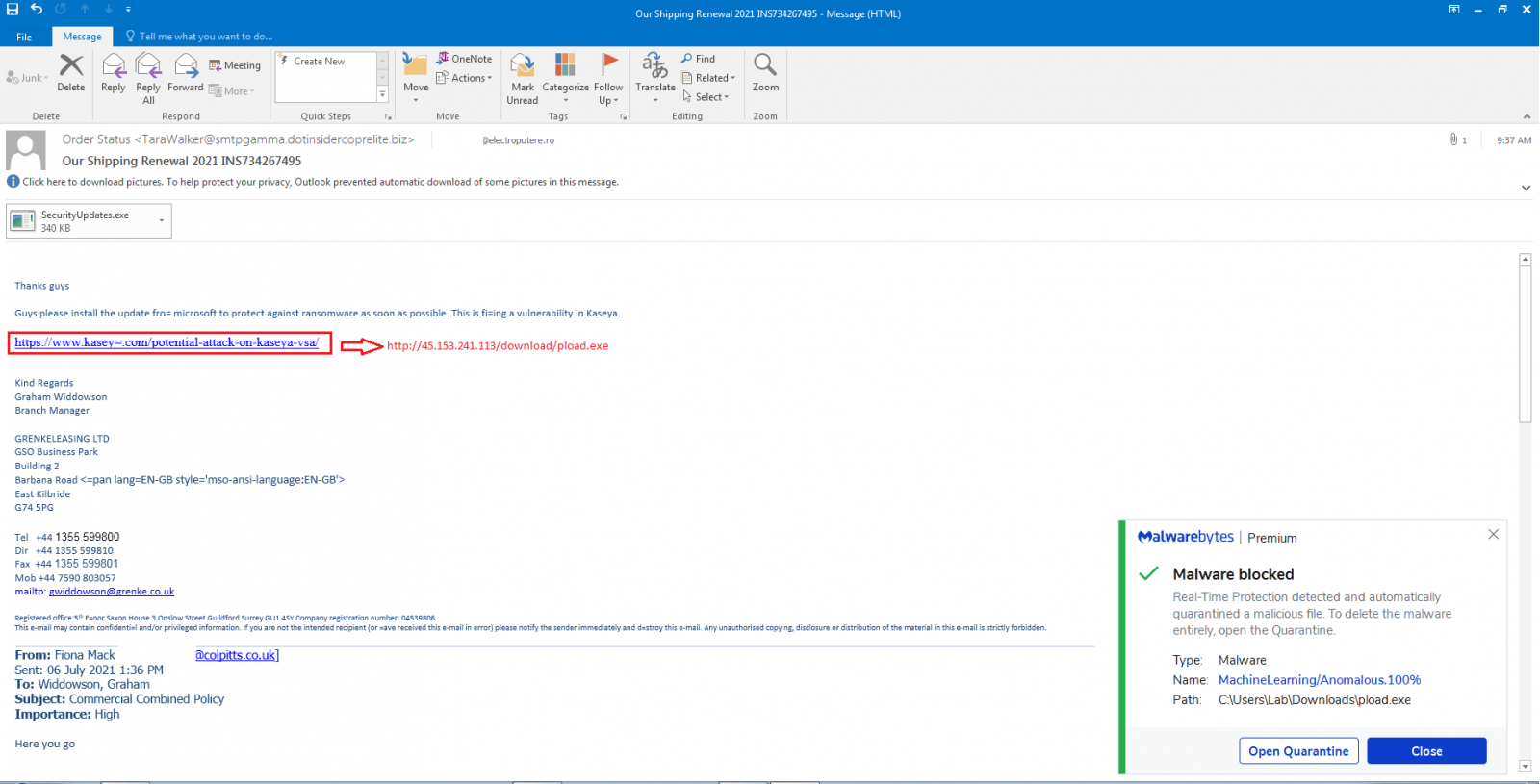

La campagne de malspam repérée par les chercheurs de Malwarebytes Threat Intelligence utilise deux tactiques différentes pour déployer les charges utiles de Cobalt Strike.

Les e-mails malveillants envoyés dans le cadre de cette campagne de spam sont accompagnés d’une pièce jointe malveillante et d’un lien intégré conçu pour ressembler à un correctif Microsoft pour le jour zéro Kaseya VSA exploité dans l’attaque du ransomware REvil.

« Une campagne de malspam profite de l’attaque du ransomware Kaseya VSA pour abandonner CobaltStrike », a déclaré l’équipe de Malwarebytes Threat Intelligence.

« Il contient une pièce jointe nommée ‘SecurityUpdates.exe’ ainsi qu’un lien prétendant être une mise à jour de sécurité de Microsoft pour corriger la vulnérabilité Kaseya! »

Les attaquants obtiennent un accès à distance persistant aux systèmes cibles une fois qu’ils exécutent la pièce jointe malveillante ou qu’ils téléchargent et lancent la fausse mise à jour Microsoft sur leurs appareils.

Attaque du pipeline colonial également exploitée dans le phishing de Cobalt Strike

Le mois dernier, la menace…

Voir la source de cette publication

[ad_2]