[ad_1]

Le gang de ransomware REvil augmente les demandes de rançon pour les victimes chiffrées lors de l’attaque de ransomware Kaseya de vendredi.

Lorsqu’ils mènent une attaque contre une entreprise, les gangs de ransomware, tels que REvil, recherchent généralement une victime en analysant les données volées et publiques pour obtenir des informations financières, des polices d’assurance de cybersécurité et d’autres informations.

À l’aide de ces informations, du nombre d’appareils cryptés et de la quantité de données volées, les acteurs de la menace présenteront une demande de rançon élevée qu’ils pensent, après négociations, que la victime peut se permettre de payer.

Cependant, avec l’attaque de vendredi sur les serveurs Kaseya VSA, REvil a ciblé les fournisseurs de services gérés et non leurs clients. Pour cette raison, les acteurs de la menace n’ont pas pu déterminer le montant de la rançon qu’ils devraient exiger des clients MSP cryptés.

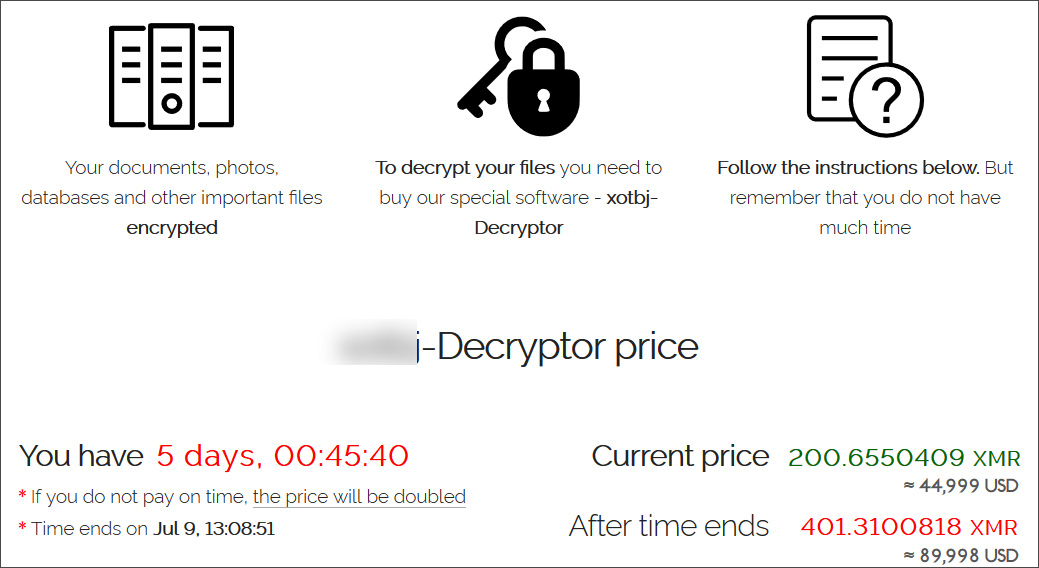

Comme solution, il semble que le gang de ransomware ait créé une demande de rançon de base de 5 millions de dollars pour les MSP et une rançon beaucoup plus petite de 44 999 $ pour les clients du MSP qui ont été cryptés.

Il s’avère que ce nombre de 44 000 $ n’est pas pertinent car dans de nombreuses discussions de négociation partagées avec et vues par BleepingComputer, le gang de ransomware n’honore pas ces demandes de rançon initiales.

Lors du chiffrement du réseau d’une victime, REvil peut utiliser plusieurs extensions de fichiers chiffrés pendant l’attaque. Les acteurs de la menace fournissent généralement un décrypteur qui peut décrypter toutes les extensions sur le réseau après le paiement d’une rançon.

Pour les victimes de l’incident du ransomware Kaseya, REvil fait les choses différemment et exige entre 40 000 $ et 45 000 $ par extension de fichier cryptée individuelle trouvée sur le réseau d’une victime.

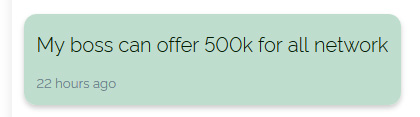

Pour une victime qui a déclaré avoir plus d’une douzaine d’extensions de fichiers cryptées, le gang de ransomware a exigé une rançon de 500 000 $ pour décrypter l’ensemble du réseau.

Voir la source de cette publication

[ad_2]