[ad_1]

La National Security Agency (NSA) avertit que les pirates informatiques de l’État-nation russe mènent des attaques par force brute pour accéder aux réseaux américains et voler des e-mails et des fichiers.

Dans un nouvel avis publié aujourd’hui, la NSA déclare que le 85e centre principal de services spéciaux (GTsSS) du GRU russe, l’unité militaire 26165, utilise un cluster Kubernetes depuis 2019 pour effectuer des attaques par pulvérisation de mot de passe contre des organisations américaines et étrangères, y compris le gouvernement américain. et les agences du ministère de la Défense.

« La cyberactivité malveillante GTsSS a déjà été attribuée par le secteur privé en utilisant les noms Fancy Bear, APT28, Strontium et divers autres identifiants », indique l’avis de la NSA.

« Le 85e GTsSS a dirigé une grande partie de cette activité vers les organisations utilisant les services cloud de Microsoft Office 365 ; cependant, ils ont également ciblé d’autres fournisseurs de services et serveurs de messagerie sur site en utilisant une variété de protocoles différents. Ces efforts sont presque certainement toujours en cours. »

Utiliser des attaques par force brute pour compromettre les réseaux

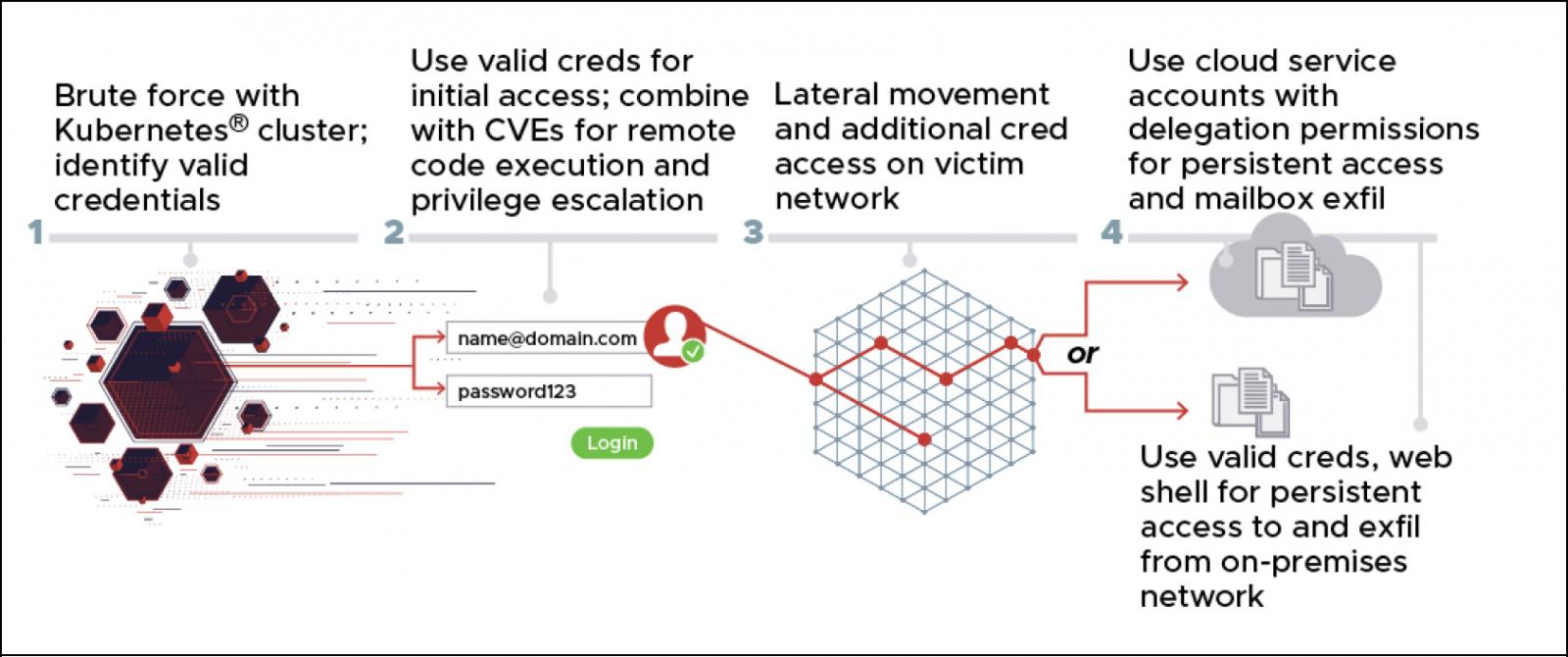

Les attaques par force brute ciblent les services cloud, tels que Microsoft 365, pour compromettre les comptes qui sont ensuite utilisés conjointement avec des vulnérabilités connues pour obtenir un accès initial aux réseaux d’entreprise et gouvernementaux.

Dans le cadre de leurs attaques, les acteurs de la menace utilisent divers exploits, notamment les vulnérabilités d’exécution de code à distance Microsoft Exchange CVE-2020-0688 et CVE-2020-17144.

La NSA dit qu’une fois qu’ils y auront accès, ils se propageront latéralement sur le réseau tout en déployant un shell Web reGeorg pour la persistance, en collectant d’autres informations d’identification et en volant des fichiers.

Au fur et à mesure que les acteurs de la menace accèdent davantage aux informations d’identification, ils exfiltreront les boîtes de réception Office 365 et d’autres données vers un ordinateur distant.

Source : ANE

Pour masquer l’origine de leurs attaques, le cluster Kubernetes effectue des attaques par force brute…

Voir la source de cette publication

[ad_2]