[ad_1]

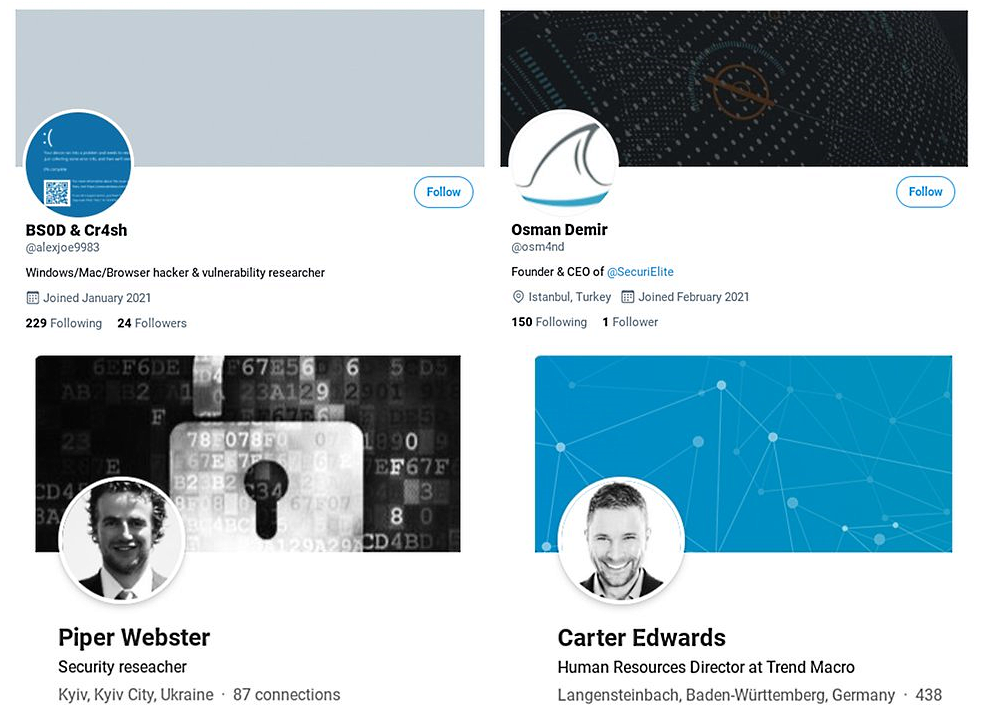

Le groupe d’analyse des menaces de Google (TAG) affirme que les pirates informatiques parrainés par le gouvernement nord-coréen ciblent à nouveau les chercheurs en sécurité en utilisant de faux comptes de médias sociaux Twitter et LinkedIn.

Les pirates ont également créé un site Web pour une fausse entreprise nommée SecuriElite (situé en Turquie) et censé offrir des services de sécurité offensifs alors que l’équipe de sécurité de Google se concentrait sur la traque des pirates soutenus par l’État découverts le 17 mars.

Tous les comptes LinkedIn et Twitter créés par les pirates nord-coréens et associés à cette nouvelle campagne ont été signalés par Google et sont désormais désactivés.

Tout comme lors des attaques détectées en janvier 2021, ce site hébergeait également la clé publique PGP des attaquants, qui était utilisée comme appât pour infecter les chercheurs en sécurité avec des logiciels malveillants après avoir déclenché un exploit du navigateur à l’ouverture de la page.

Cependant, les attaques ont été repérées à leurs débuts car le site SecuriElite n’était pas encore configuré pour fournir des charges utiles malveillantes.

« Pour le moment, nous n’avons pas observé que le nouveau site Web de l’attaquant diffusait du contenu malveillant, mais nous l’avons ajouté à Google Safebrowsing par précaution », a déclaré Adam Weidemann du groupe d’analyse des menaces.

«Sur la base de leur activité, nous continuons de croire que ces acteurs sont dangereux et ont probablement plus de 0 jours.

« Nous encourageons quiconque découvre une vulnérabilité Chrome à signaler cette activité via le processus de soumission du programme Chrome Vulnerabilities Rewards. »

Lazarus cible les chercheurs avec des logiciels malveillants zero-days

En janvier, des pirates informatiques nord-coréens ont été suivis alors que le groupe Lazarus ciblait des chercheurs en sécurité dans des attaques d’ingénierie sociale en utilisant de faux personnages élaborés de «chercheurs en sécurité» sur les réseaux sociaux.

Les attaquants ont envoyé des projets Visual Studio malveillants et des liens vers un site Web malveillant hébergeant des kits d’exploitation conçus pour installer des portes dérobées sur des chercheurs ciblés …

Voir la source de cette publication

[ad_2]