[ad_1]

Classé initialement comme un chargeur de logiciels malveillants, Valak s’est transformé en un voleur d’informations qui cible les serveurs Microsoft Exchange pour voler les informations d’identification et les certificats de connexion par e-mail des entreprises.

Sa fonctionnalité d’origine demeure, de sorte qu’il peut toujours fournir d’autres logiciels malveillants (chevaux de Troie bancaires Ursnif et IcedID), mais il a maintenant des plugins pour exécuter la reconnaissance et voler des informations sensibles de la cible.

Architecture modulaire riche

Valak a évolué rapidement depuis sa première apparition fin 2019, avec plus de 30 versions détectées en moins de six mois.

Les nouvelles variantes de cette famille de logiciels malveillants utilisées dans les campagnes récentes indiquent des améliorations significatives et une préférence pour les environnements d’entreprise, principalement aux États-Unis et en Allemagne.

Les chercheurs de la société de cybersécurité Cybereason ont déterminé que les capacités des derniers échantillons Valak incluent la vérification de l’emplacement géographique d’une machine infectée, la capture d’écran, le téléchargement d’autres charges utiles (plugins, logiciels malveillants), l’infiltration de serveurs Microsoft Exchange.

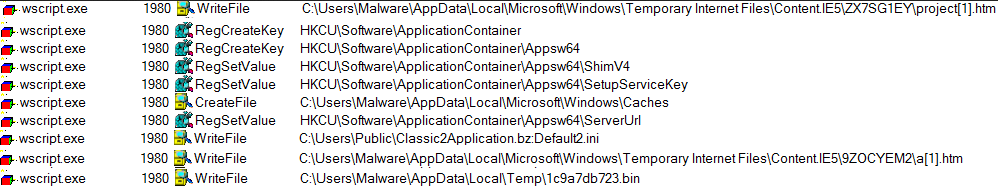

Valak cache ses données utiles, ses détails de commande et de contrôle (C2) et d’autres composants dans le registre. Dans les étapes ultérieures de l’attaque, il puise dans le cache pour choisir les outils dont il a besoin pour diverses tâches.

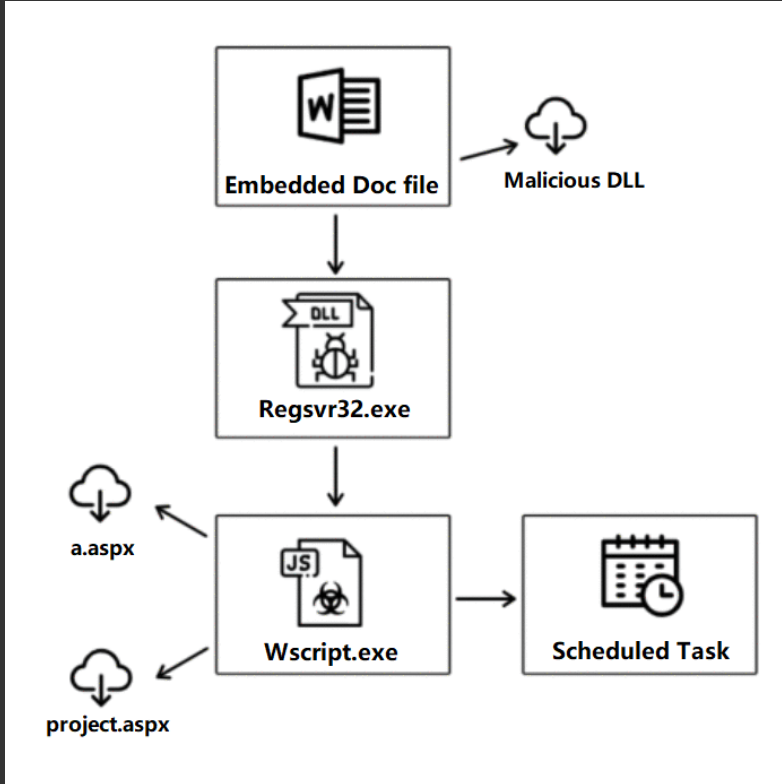

Les campagnes livrant Valak commencent par un e-mail livrant des documents Microsoft Word contenant un code de macro malveillant. Les documents sont créés dans la langue de la cible.

Le malware atteint sa persistance en planifiant une tâche pour exécuter Windows Script Host (wscript.exe) et exécuter JavaScript stocké en tant que flux de données alternatif.

Plus de modules sont téléchargés dans la deuxième étape, pour explorer l’environnement et voler des informations sensibles. Tous sont disponibles sous le même nom interne, «ManagedPlugin.dll».

Ils sont récupérés et chargés par «PluginHost.exe» et leurs noms font allusion à leur fonctionnalité: Exchgrabber, Systeminfo, IPGeo, …

Voir la source de cette publication

[ad_2]