[ad_1]

Une nouvelle menace de ransomware appelée [F]Unicorn a chiffré des ordinateurs en Italie en incitant les victimes à télécharger une fausse application de recherche de contacts qui promet d’apporter des mises à jour en temps réel pour les infections COVID-19.

L’attaquant a utilisé une ingénierie sociale convaincante qui donnait l’impression que l’exécutable malveillant avait été livré par la Fédération italienne des pharmaciens (FOFI).

Ingénierie sociale puissante

Lundi, la Computer Emergency Response Team (CERT) de l’Agence pour l’Italie numérique (AgID) a publié un avis sur une menace de ransomware indigène appelée [F]Licorne qui se propage à travers le pays.

Il atterrit sur le système des victimes sous le couvert de l’application de recherche de contacts Immuni pour les appareils mobiles, qui a été annoncée par le gouvernement italien à la fin du mois.

CERT-AgID a reçu un échantillon du malware du chercheur en sécurité JamesWT_MHT et l’a analysé ainsi que la technique d’ingénierie sociale qui trompe les utilisateurs dans le téléchargement et l’installation du ransomware.

Les utilisateurs sont attirés par un e-mail en italien l’informant qu’une version bêta d’Immuni pour PC est disponible pour lutter contre la propagation de COVID-19. D’après le texte du message, les cibles sont les pharmacies, les universités, les médecins et autres entités luttant contre la nouvelle contagion des coronavirus.

L’attaquant a également cloné le site Web FOFI et enregistré un nom de domaine similaire à l’original. Cependant, ils ont utilisé «fofl.it», avec un «L» en minuscule comme dernier caractère facilement confondu avec le «i» en minuscule utilisé dans le nom de domaine légitime.

Un échantillon d’e-mail du consultant technique Doctor Mark, montre que le message se termine par des liens de téléchargement et des informations de contact qui combinent les adresses e-mail de l’attaquant et de FOFI.

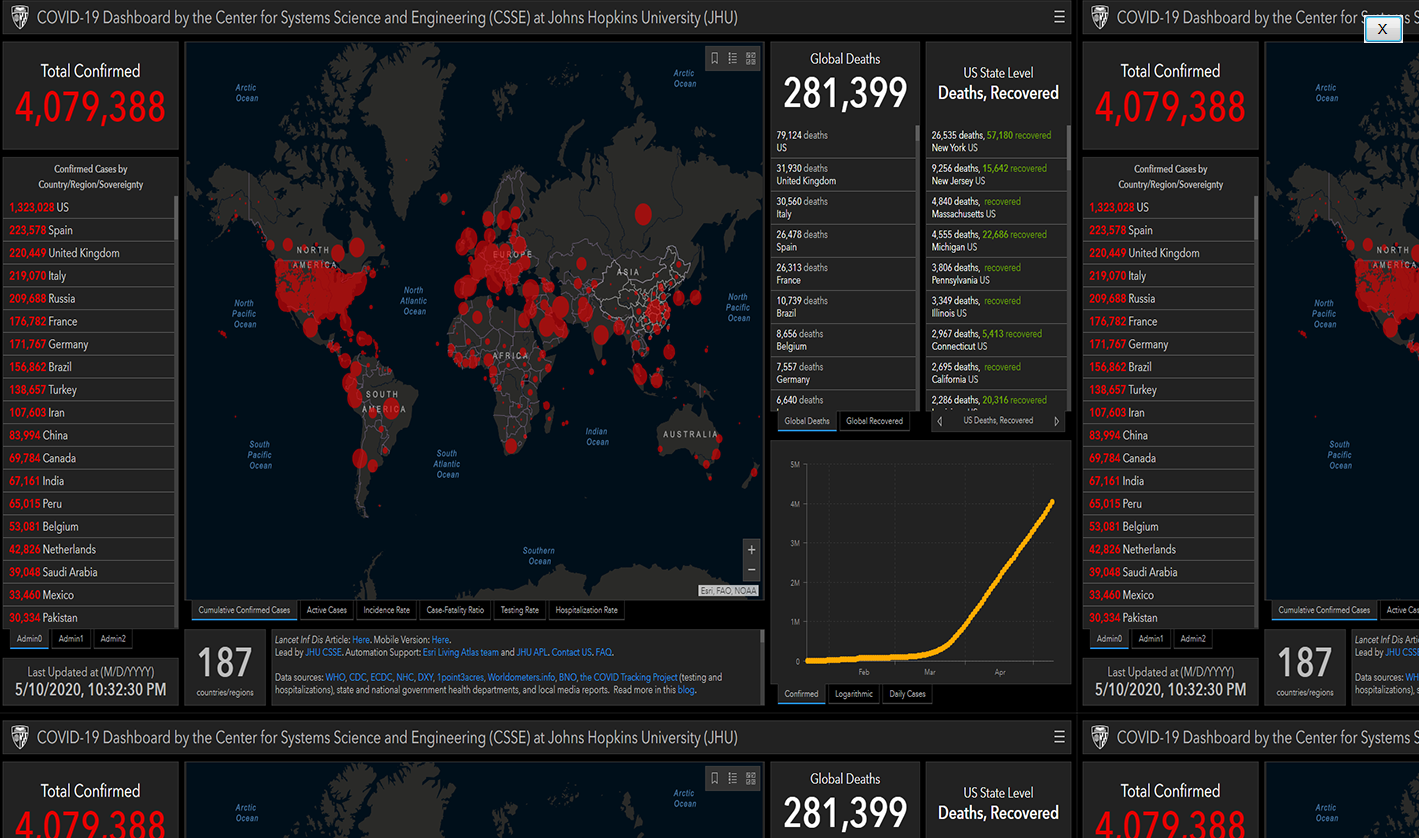

Une fois exécuté, le logiciel malveillant affiche un faux tableau de bord contenant des informations COVID-19 prétendument du Center for Systems Science and Engineering de l’Université Johns Hopkins.

Alors que les utilisateurs sont …

Voir la source de cette publication

[ad_2]