[ad_1]

Ragnar Locker déploie des machines virtuelles Windows XP pour crypter les fichiers des victimes tout en évitant la détection à partir du logiciel de sécurité installé sur l’hôte.

Ragnar Locker est un ransomware relativement nouveau lancé fin décembre 2019 qui cible les réseaux d’entreprise lors d’attaques à l’échelle de l’entreprise.

Ce ransomware est surtout connu pour son attaque contre le géant de l’énergie Energias de Portugal (EDP), où les attaquants ont demandé une rançon de 10,9 millions de dollars après avoir prétendu avoir volé 10 To de fichiers non cryptés.

Ragnar Locker a également l’habitude d’utiliser de nouvelles méthodes pour échapper à la détection lors du déploiement de son ransomware sur un réseau.

Alors que de nombreuses infections de ransomwares terminent les programmes de sécurité avant le chiffrement, Ragnar Locker va plus loin en mettant également fin aux utilitaires des fournisseurs de services gérés (MSP) pour les empêcher de détecter et d’arrêter une attaque.

Utilisation de machines virtuelles pour échapper à la détection

Dans un nouveau rapport de Sophos, les opérateurs du Ragnar Locker utilisent une autre nouvelle méthode pour éviter d’être détecté lors du cryptage des fichiers.

Ils déploient maintenant des machines virtuelles VirtualBox Windows XP pour exécuter le rançongiciel et crypter les fichiers afin qu’ils ne soient pas détectés par le logiciel de sécurité exécuté sur l’hôte.

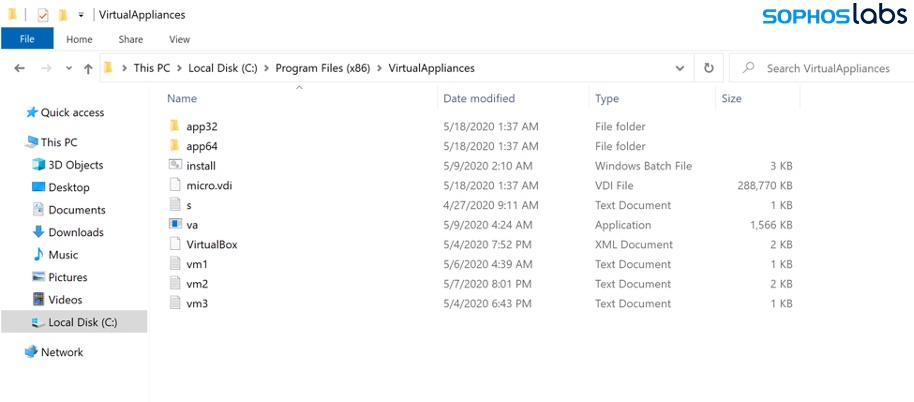

Cette attaque est lancée en créant d’abord un dossier d’outils qui comprend VirtualBox, un mini disque virtuel Windows XP appelé micro.vdi, et divers exécutables et scripts pour préparer le système.

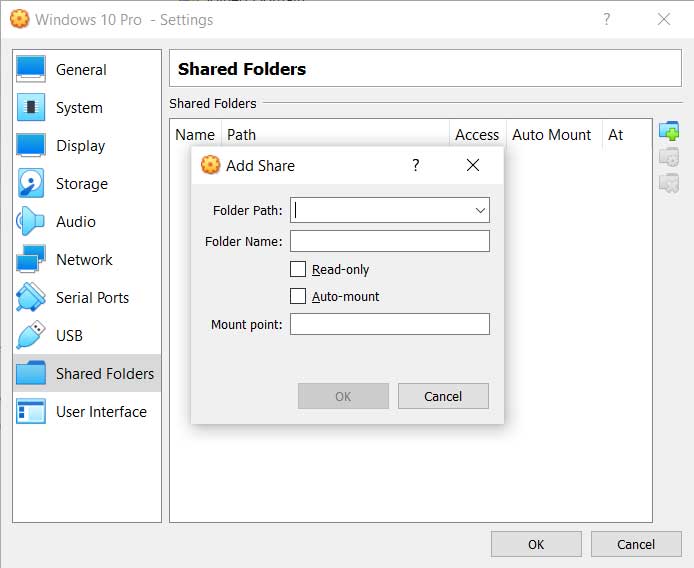

VirtualBox a une fonctionnalité qui permet au système d’exploitation hôte de partager des dossiers et des lecteurs en tant que partage réseau à l’intérieur d’une machine virtuelle. Cette fonctionnalité permet à la machine virtuelle de monter le chemin partagé en tant que lecteur réseau à partir de l’ordinateur virtuel VBOXSVR et d’y accéder pleinement.

À l’aide d’un fichier de commandes install.bat, les opérateurs de ransomware recherchent les lecteurs locaux et les lecteurs réseau mappés sur …

Voir la source de cette publication

[ad_2]